「サイバーセキュリティお助け隊」とは?

“大企業に比べ、中小企業のセキュリティ対策には課題が多い”

“サプライチェーンにつながる中小企業は、特に狙われやすい”

情報セキュリティに関心がある方、特に中小企業で働く皆さまは、このような警鐘は何度も耳にしていることと思います。しかしながら、状況はなかなか改善しません。深刻化する事態を受け、IPA(情報処理推進機構)と経済産業省は、「サイバーセキュリティお助け隊(中小企業サイバーセキュリティ対策支援体制構築事業)」を推進しています。

「サイバーセキュリティお助け隊」は、中小企業に対するサイバー攻撃の実態を把握し、必要なセキュリティ対策の明確化、注意喚起、そして支援体制の確立を目指すというプロジェクトです。2019年度にスタートし、初年度は全国8地域で計1,064社の中小企業が参加して調査が行なわれました。

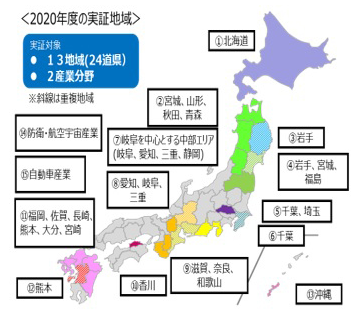

2020年度は、全国13の地域と2つの産業分野(自動車と防衛・航空宇宙)に規模を拡張。商工会議所など地域の経済団体、通信事業者、IT企業、損害保険会社などが事業主体として参加し、事業主体が募った一般企業、1,117社を対象に実証が行なわれました。2021年6月には詳細な報告書が発表されています。

2020年度事業の対象地域と産業分野

出典:IPA(情報処理推進機構)

デバイスを設置して攻撃の実態を把握

「お助け隊」プロジェクトでは、中小企業のセキュリティ対策を支援するために必要な要素として、相談窓口の設置、インシデント監視、緊急時の支援体制などを挙げ、要件を満たしたサービスを事業認定。今年度は、大阪商工会議所、SOMPOリスクマネジメントなど5つの事業体が認定を受けています。

「サイバーセキュリティお助け隊」のサービスマーク

事業認定されたサービスが使用できる

出典:IPA(情報処理推進機構)

認定制度の創設に加えて、日本全国の企業から直接収集したセキュリティデータも、今回のプロジェクトの大きな成果と言っていいでしょう。前述した事業主体が主導し、参加企業にネットワーク機器/セキュリティ機器を配置。前線のデバイスから吸い上げた生のデータが報告書に集約されています。

ここから先は、IPAによる総括と各事業主体が収集したデータの中から、中小企業のセキュリティ対策の実態をよく表している内容や、象徴的な数字を採り上げながら、中小事業者の共通課題と思われる要素を抽出してみましょう。

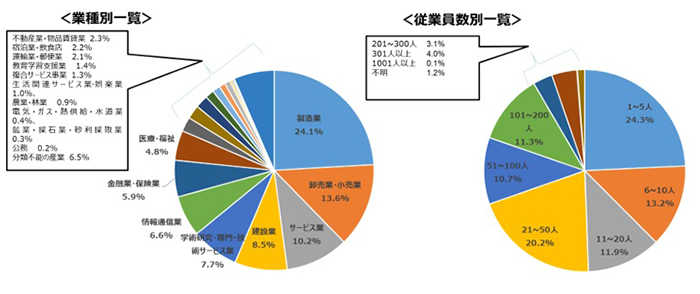

まず実証に参加した企業ですが、規模は従業員1~5人が最も多く24.3%、全体の約7割は50人以下。業種は製造業が24.1%、卸売・小売業が13.6%、サービス業10.2%、その他、建設、情報通信、金融・保険、医療・福祉など、様々な領域に拡がっています。

プロジェクトに参加した企業の規模と業種・業態

出典:IPA(情報処理推進機構)

調査対象の80%に不正侵入の痕跡

IPAが「お助け隊」プロジェクトを拡充した背景として、大阪の商工会議所が昨年度、30の中小企業を対象に行なった調査で、すべての企業で不審な通信が発見された例が挙げられていましたが、今回の報告からもこれに近い実態を読み取ることができます。

北海道で通信事業者が134社を対象にした調査では、参加企業の約80%で不正侵入を企図した通信の痕跡が見つかりました。東北地域でIT企業が24社に対して行なった調査では、企業内の情報機器に対する外部からの不正アクセスと判断したアラートの総数は430。

事業主体によって、設置したシステムの機能と調査方法、調査期間※も異なるため、攻撃傾向や数字の比較はできませんが、その他の事業主体の調査からも、不正侵入を企てる通信の発生頻度が高い点は読み取れます。今回の事業で設置したシステムが検知した攻撃も多く、これがなければ情報漏えいなどの実害に結びついた例もあったと推測できます。

(※期間は事業主体によって異なる場合もあるが、概ね2020年10月~12月の3カ月間)

内部からの不審な通信も監視

今回のプロジェクトでは、外部からの不審な通信に加えて、社内ネットワークの内側にある通信機器、サーバー、PCが外部と通信を交わしている状況も調査しました。総じて言える点は、侵入させたマルウェアをコントロールするC&Cサーバーとの通信が多くの企業で発生していたことです。

一例を挙げると、前述した北海道を対象地域とした調査では、期間中に検知した外部に対する不正な通信は18,993件。その多くは禁止されたアプリケーションの利用(18,384件)ですが、より危険度が高いC&Cサーバーとの通信(609件)も含まれていました。

関東でIT企業が行なった調査でも、今回の事業で設置したIPS(不正侵入防止システム)が検知したアラートは約14万件。1台あたりに換算すると1日平均で約86件です。放置しておくと、意図しない情報の送信が発生するリスクがあるとして注意喚起された「Baidu IME」という日本語入力ソフトの通信も目立ったとされています。

社内から外部に向けた通信で、複数の事業主体が挙げていた注意事項は、企業が許可していないWebサイトの利用です。損保会社が主体となった調査では、対象企業のほぼ9割で不正な通信が検知されました。その多くはゲームとSNS、成人向けサイトでしたが、マルウェア感染など高リスクのサイトとの通信も含むと推測でき、ルール遵守の徹底が求められます。

標的型攻撃も依然として高リスク

マルウェアの感染ルートは、依然としてメールが多いようです。東北の中小企業40社を対象にした調査では、検知した不正プログラム115件のうちメール経由は67件、Webサイト経由が48件。以前は頻発していたUSBメモリ経由は減っていました。

マルウェアの種類は多岐に渡っていますが、全体的にはランサムウェアの報告が多く、ここは中小企業というより、情報セキュリティの全体動静を反映したものと思われます。不正プログラムを含む報告書が添付されたメールが、3日間に渡って同一企業に送信された例もあり、特定の企業を狙う「標的型攻撃」のような手口にも警戒が必要です。

今回の事業では、「標的型メール訓練」を実施しました。開封率(メール本文のURLや添付ファイルを開いた人の割合)は10~30%とバラツキがありましたが、“開封率ゼロ”の企業はゼロ。標的型攻撃に対する周知は、まだ十分ではないようです。また、事後のアンケートで「訓練は1度で良い」と回答した企業も相当数あり、この手口に対するリスクはいまだに高いと言わざるを得ません。

一方、Webサイトの脆弱性に関する調査では、自社でサイトを運営する企業のほとんどのサイトで、何らかの脆弱性が発見されました。そのうちの約2割は、重大なインシデントにつながる可能性を含む欠陥だったという深刻な状況も判明しています。

セキュリティ対策の予算は?

報告書には、サイバー攻撃の実態と企業の課題が集約されていますが、中小事業者の多くが抱える難問は、予算と人材の不足でしょう。まず予算に関してですが、セキュリティ対策で支払いができる費用は、「月額1万円程度」と回答する企業が相当数に達していました。

以下、報告書に記載されたIPAによる総括と、各事業主体が示した内容から抽出しますが、当てはまる企業は多いと思われます。

“セキュリティ対策の費用は、対象企業の半数近くが年額50万円以下”

“対象企業の半数は、PC1台あたり月額500~1,000円で対策したいと考えている”

“対象企業の70%がセキュリティ対策の予算は「不足」と回答したが、費用は「かけられない」とした企業は39.5%”

もう一つのハードルは人材の確保です。この課題も報告書から何点か拾ってみます。

“セキュリティ担当者は1人。それ以外の人のセキュリティ意識は低い”

“専任のセキュリティ担当者を置いている企業は約8%”

“セキュリティ担当者の育成、社員教育、どちらも行なっていない企業が60%以上”

中小企業の共通課題はもう一つ、人材不足とも関連しますが、多くの企業がセキュリティに対する管理体制を確立できていない点です。情報システムは、誰が、どのような方法で見張るのか? インシデントの兆候をまず誰に伝えるのか? 初期対応のルールは決まっているか、といった安全管理の体制が整備されている企業は少ないようです。

中小企業の実情と向き合う

“予算を確保”、“専任の人材を確保”、“管理体制を確立”。

報告書が示した課題に対処し、セキュリティ対策を整備するとしたら、上記のアプローチに集約されます。しかし、これらの“王道”を確実に実践できる事業者は少ないため、中小企業のセキュリティ対策の底上げはなかなか進みません。

「サイバーセキュリティお助け隊」の事業認定を受けたサービスの採用を検討するとしても、毎月1万円の出費が楽ではない中小企業にとっては、そう簡単には導入に踏み切れないと思われます。人材確保と管理体制の整備にしても、リソース不足というハードルはあるでしょう。

もちろん、方法がないわけではありません。報告書を土台にしてできることはあります。

たとえば、「お助け隊」の事業認定に必要な要件として、異常を監視する仕組み、導入・運用の容易さ、緊急時の対応支援があります。これをヒントにした発想、たとえば、異常の監視に対しては、不審なメールの送受信を検知するセキュリティ製品、PCなどのエンドポイント機器の動作を見張るシステムなどがあり、今はそれほど高価なものではありません。

危険な攻撃が多発し、多くの企業に被害が出ているような事態になれば、IPAをはじめ業界団体、セキュリティ企業から注意喚起が発せられます。こうした組織からの情報発信を定期的に見る習慣を付けるだけでも、脅威への耐性は上がるはずです。また、緊急時の対応支援に関しても、中小の事業者もセキュリティ企業、ITベンダーとは、何らかの接点はあるはずですから、日頃から連絡ルートは確認しておくようにしましょう。

最後はやはり教育の実践です。

一例を挙げると、前半でも触れましたが、報告書には「業務上許可されていないサイト、不審なサイトへの接続は大多数の企業で見られた」という主旨の提起があります。このようなリスクに対しては、継続的な教育の実践と徹底である程度の対処はできるはずです。

限られた人員と予算の範囲でも可能なセキュリティ対策はあります。

報告書に詳述されたサイバー攻撃の傾向と対策の実態から、自社に適合する方策は読み取れると思います。皆さまの事業所でも、この機会にセキュリティ対策の再検討をしてみてはいかがでしょうか。