危険度が高いメールの誤送信

ビジネスチャットやZoomなどのツールを使ったWeb会議も普及してきましたが、メールはビジネスコミュニケーションの主役の一つとして使われ続けています。特に対外的なやり取りは、相手側のシステム環境に依存せずに使えるメールが大数と見ていいでしょう。

外部とのコミュニケーションに使われる機会が多いメールは、セキュリティインシデントのリスクも高まります。特に連休明けや週明けに、溜まったメールを処理する際、添付ファイルに仕込まれたマルウェアや、本文中のURLから不正なサイトへ誘導するフィッシングは、皆さまも留意されていることと思います。

マルウェア感染やフィッシングのリスクは、メールの受信時ですが、送信にも注意を払わなければなりません。JIPDEC(日本情報経済社会推進協会)などの団体が実施する調査でも、メールの誤送信による情報漏えいは、件数も多く危険度は高いことが読み取れます。

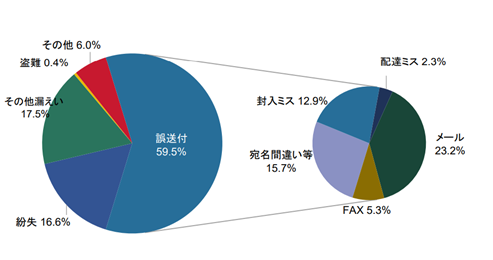

「2019年度 個人情報の取扱いにおける事故報告集計結果」(JIPDEC)では、“誤送付”は全体の約6割で、うちメールは最多の23.2%。メールを常用する企業にとって深刻な数字ですが、このうちの相当数は“ドッペルゲンガー”絡みのインシデントが含まれると推測できます。

個人情報が漏えいした原因と「誤送付」の内訳

出典:2019年度「個人情報の取扱いにおける事故報告集計結果」

JIPDEC(一般財団法人 日本情報経済社会推進協会)

ドッペルゲンガーの狙いは?

ドッペルゲンガー(Doppelganger)は、自身と同じ姿の人を目撃する現象や分身などの意味です。情報セキュリティの分野では、正式なドメイン名と誤認させるための「ドッペルゲンガードメイン」の存在が、以前から注意勧告されてきました。

たとえば、「BANK OF AMERICA」の正式ドメイン名は、「bankofamerica.com」ですが、aを省いた「bankofameric.com」、「Gmail」の正式ドメイン名「gmail.com」に対し、lが欠落した「gmai.com」や、mを除いた「gmail.co」のような形が、ドッペルゲンガードメインの一例です。

ドッペルゲンガードメインは、URLをタイプミスして迷い込んだ人を標的に、金融機関や会員制サイトに登録した認証情報を盗み取るような不正を企てます。メールの運用では、Gmailユーザーに宛てたはずのメールを取り込んでしまい、実利に結びつきそうな情報を搾取。これが怖いのは「gmai.com」に誤送信しても、気付かないケースが多いことです。

誤送信メールはすべて吸収

メールの宛先アドレスをミスすると、多くの場合、送信元に対してメールサーバーから、不達を示すメッセージが戻ります。このメッセージが来ないということは、普通に届いたと判断しても不思議ではないでしょう。しかし、ドッペルゲンガードメインに届いてしまうと、不達を伝える反応はありません。

つまり、送ったはずのメールがタイプミスからドッペルゲンガーのサーバーに届き、そのまま吸収されてしまうのです。メールサーバーの運用時は、たとえば「gmai.com」や「gmail.co」宛のメールは、どんなユーザー名でもすべて取り込んでしまう設定は、難しくありません(キャッチオール機能)。

以前、イギリスのセキュリティ企業が行なった調査によると、テストで設定したドッペルゲンガードメインに対し、6カ月で約12万通のメールが集積されました。この中には、請求書や契約書などの業務文書に加えて、VPNにアクセスするためのパスワード、ルータの設定情報など、システムの設定・運用に関する情報も多く含まれていたとされています。

盗聴のリスクも消えない

「gmai.com」のような1日にぼう大な数の誤送信メールが届くと思われるドメインでは、背後に攻撃者がいるとしても、すべてのメールに目を通しているとは思えません。しかし、顧客情報や他社との契約に関する内容を出してしまったとすれば、企業としては悪用されるリスクは軽視できないでしょう。

機密情報が売買されている闇市場に流れるだけでなく、盗聴の可能性もあります。

たとえば、「test.com」に宛てたはずの請求書と支払いに関するメールが、ドッペルゲンガーの「test.co」に届いたとしましょう。このようなケースでは、正規アドレスの類推は比較的容易ですから、攻撃者は正しい「test.com」に付け替えて受信者に転送します。

受信側で送信元のアドレスを精査せず、そのまま返信すればメールは攻撃者に届きます。ここで攻撃者は再度、正規のアドレスに付け替えて送信元に転送。これを繰り返すことで、メールが盗聴できてしまうのです。支払いに関するやり取りを盗み見し、ここぞというタイミングで虚偽の振込先を指定する「ビジネスメール詐欺」のような犯罪の温床にもなりかねません。

同種のインシデントが多発

ドッペルゲンガーが原因とされる誤送信は、同じような事故が繰り返されています。

最近では、2020年に中部地方の自治体職員がある法人に関する資料を、「gmai.com」宛てに誤送信する事故が起きました。このケースは、自身の個人アドレス宛に送信したため、誤送信には気付いたのですが、情報はすでに「gmai.com」に渡っています。

同じ時期、九州の自治体でも、県が業務委託している業者の担当者が県職員に同報で送ったメールで、タイプミスから誤送信が発生。同報指定した宛先の中にフリーメールのドッペルゲンガーと思われるアカウントが含まれた状態で、誤送信に気付かないまま、「全員に返信」を選んで個人情報が含まれるメールを約40回もやり取りしていました。

2021年の春にも関西の大学で、「gmai.com」宛に、住所氏名と電話番号、メールアドレスなどを含む約140人分の入学予定者の個人情報を誤送信し、学外に流出した事故も報告されています。

著名サービスの周辺に生息

地方自治体や教育機関などの公的な組織に限っても、ドッペルゲンガー絡みの情報漏えいは、珍しいインシデントではありません。もちろん、報告が上がるのは氷山のほんの一角です。日本中の企業・団体では、毎日毎時、どこかで誤送信が発生しているでしょう。九州の自治体の事故のように、誤送信に気付いていないケースも多いはずです。

「gmail.com」や「yahoo.co.jp」、「outlook.jp」といった著名サービスでは、正規ドメインの周辺には、高い確率でドッペルゲンガーが生息していると警戒した方がいいでしょう。これらのドメイン名を扱う際は、十分な注意が必要です。

なお、インシデントが頻発する「gmai.com」は、ドメイン名の登録者情報を参照できる「WHOIS」などのツールで調べると、ドメインの存在までは確認できますが、サーバーの稼動状況や目的、所有者の素性などは分かりません。

ツールと基本の反復でカバーを

誤送信による情報の流出を防ぐには、送信メールに対する各種フィルタリングをはじめ、ウイルスチェック、添付ファイルの暗号化、上長承認などの機能を備えるメールセキュリティツールを導入することで、一定の効果は上がるはずです。

ただ、未登録のアドレスを登録するときの誤入力、登録済のアドレスの選択ミス、添付ファイルの取り違えなどが発生するリスクはゼロにはできません。あらゆるセキュリティツールに言えることですが、100%の防御力はなく、運用に慣れるに伴い注意も散漫になってしまうからです。

特効薬はやはり基本に立ち返ることです。

顧客情報や契約書など重要ファイルの送信時は、宛先アドレスとファイルの内容をもう一度確かめること、初めての相手とのメール交換では最初から機密情報は扱わない、などの基本を疎かにしなければ、誤送信による情報漏えいの多くは防げるはずです。連休明けや四半期の区切り、組織再編などの機会をとらえて、定期的に基本の見直しを実践してください。