とても強い感染力

2019年11月頃から、国内外で「Emotet(エモテット)」というマルウェアの被害が拡大し、IPA(情報処理推進機構)などのセキュリティ関係機関が注意勧告を出しています。

この攻撃が最初に確認されたのは2014年とされており、インターネットバンキングの利用に必要な認証情報を盗み取るバンキング型マルウェアとして、世界中で大きな被害を出しました。当時の攻撃は、標的が明確で手口も比較的解析しやすかったため、1~2年で鎮静化しましたが、今度のEmotetは侵入した組織の状況によって攻撃の形を変え、感染させる方法も巧妙化したため、対処が難しいマルウェアとして再浮上しています。

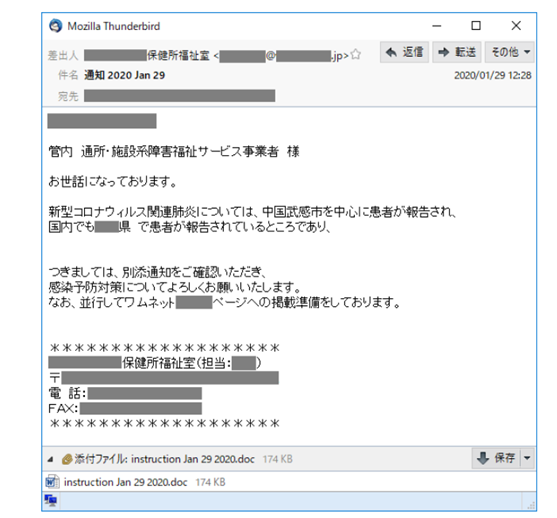

2020年1月末には、多くの人が感染を心配している新型コロナウイルス関連のトピックを悪用する、卑劣な手口も発見されています。

新型コロナウイルス対策を装った攻撃メールのサンプル

出典:情報処理推進機構(IPA)

3,200の組織が感染

第1世代のEmotetによる実害は、ネットバンキングからの不正送金でしたが、今回のEmotetは、機密情報の漏えい、攻撃メールの踏み台、ランサムウェアなど他のマルウェア感染の併発など、感染後の被害は一様ではありません。攻撃の発端は、メールの添付ファイルやURLリンクの悪用、侵入後の行動も企業ネットワークの認証情報を取得して、他のデバイスに感染を広げるなど、多様な動きをすることが報告されています。

ここ数カ月、内外で被害が確認されていますが、国内の事例で比較的新しいところでは、2019年11月に首都圏の大学から18,000通を超えるメール情報が流出した事件、ほぼ同じ時期、関西の観光協会のメールサーバーが踏み台にされ、攻撃メールが配信された例などもありました。2020年2月には、中京地区にある機械メーカーからも、なりすましメールが大量に発信されたことが報告されています。

JPCERTコーディネーションセンターは、被害の多発を受けて「マルウェア Emotetの感染に関する注意喚起」(2019年12月10日)を公開。関連サイトにおいて、感染が確認された組織の数を、2020年2月7日現在で約3,200、1月以降は約2,000と発表しました。数字の伸びに関しては、情報提供に関する企業の意識の高まりの結果で、必ずしも2020年以降の激増を示すものではないとしています。

コーディネーションセンターが発表した状況は、あくまでも情報提供ベースの数字です。感染した組織の実数は、これをはるかに上回るものと考えていいでしょう。

拡散が止まらない理由は?

Emotetの感染が拡がる理由は、以下の3点にあると考えられます。

1.メールセキュリティの隙を突く

2.状況に応じて攻撃の形が変化

3.警戒心が低いWord文書を悪用

まずメールセキュリティですが、Emotetも多くのマルウェアと同様、メールと添付ファイルを介して感染が拡がる点は変わりません。この攻撃の巧妙さは、知人になりすまして警戒心を解く手口です。モデルケースとして、A氏と業務上の知人であるB氏、そして2人とは接点がないC氏を想定してみましょう。

まずA氏のPCがEmotetに感染したとします。Emotetは、A氏が使うメールソフトから、送信履歴、アドレス帳などの情報を盗み、攻撃者のサーバーに送信。次にEmotetに感染させてあったC氏に、A氏になりすましたメールをB氏に出すように指令を出します。B氏はA氏とは普段から接触がありますから、なりすましに気付かず添付ファイルを開いてしまい、感染するケースが多発しているというわけです。

Emotet の感染により発生する被害のイメージ図

出典:JPCERT

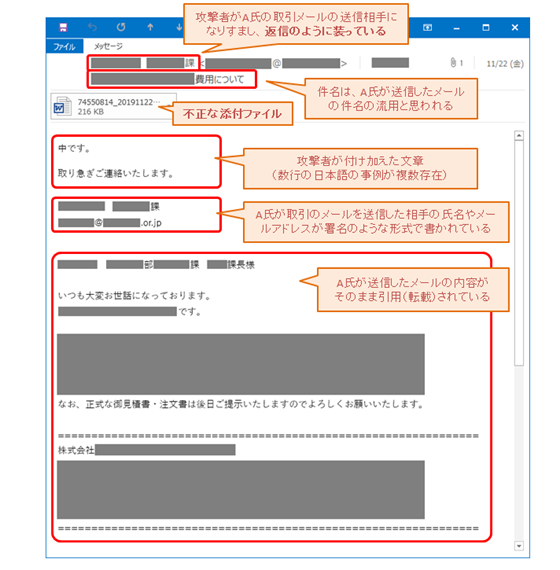

メールの“慣習”を巧みに使う

ここまでのところは、よくあるなりすましメールの手口と変わりません。“送信者名”は偽装できても、“送信元アドレス”や“メールサーバー”は欺けませんから、用心深い人なら見破ることは難しくないでしょう。しかし、EmotetはA氏が出したメールの内容も盗んでいて、題名を流用したり“Re”を付けたり、文面も引用してきます。それらしいレスポンス文を付け、“御見積書(修正済)”や“セミナー出席者名簿”などの文書が添付されると、開いてしまっても不思議ではありません。

Emotetへの感染を狙う攻撃メールの例

出典:情報処理推進機構(IPA)

さらに深刻な事態は、B氏がなりすましに気付いたとしても、問題は解決しないことです。もう1人の感染者であるC氏がEmotetを駆除しないかぎり、標的になったA氏のアドレス帳の情報から、同じ手口のメールが送り続けられるからです。B氏がA氏に感染の事実を伝えたとしても、2人からC氏の存在は見えません。この巧妙さがEmotetの被害が拡がる最大の要因と言えるでしょう。

状況に応じて自身をアップデート

Emotetに備わるもう1つの特徴は、攻撃者のコンピュータから遠隔操作ができる点です。冒頭でも触れましたが、攻撃者の狙いによってEmotetの動作は変化するため、企業が受ける被害も一様ではありません。メールの認証情報や送信履歴を盗むだけでなく、サーバーに保存した機密データの搾取、社外へのEmotet拡散の踏み台、Emotetを介した他のマルウェアの流入といった被害も報告されています。

Emotetは、検出されやすい不正なコードは極力少なくして本体を身軽にし、侵入した組織のシステムの状況を見て、自身をアップデートしていく機能を備えています。セキュリティソフトの検知を回避するため、本体のプログラムも細部を刻々と変えているはずです。

OSや主要アプリに脆弱性が見つかると、ここを突いて一気に感染を広げる可能性も捨てきれません。こうした状況を加味すると、現存するEmotetは以前とはまったく別種のマルウェア、新しい脅威と捉えて対策を進めるべきでしょう。

Word文書の「マクロ」を悪用

Emotetに感染したPCから送られる添付ファイルは、その多くがMicrosoft Word形式の文書です。Wordはビジネスで広く使われるため、編集が必要なビジネス文書はWordでといったケースは多いと思います。日頃から付き合いのあるビジネスパートナーとのファイル交換シーンでは、Word文書はあまり警戒されません。

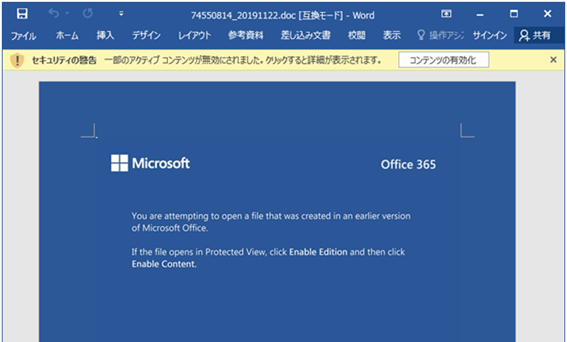

Wordには、決められた操作を自動化できる「マクロ」という便利な機能がありますが、Emotetはこれを悪用し、マクロを起点に本体をダウンロード・実行します。

マクロは以前、ファイルを開くだけで動作できるようになっていましたが、これを悪用した「マクロウィルス」が蔓延したため、Windows XPの時代から、Microsoft社は初期設定ですべてマクロ無効にしました。現在のWord文書は、マクロが含まれていた場合、「コンテンツの有効化」をクリックしない限り、マクロは動作しません。

こうした対策が進んだ結果、危険なマクロに対しては、ユーザー側もある程度の免疫はできていますが、Emotetは前述したなりすましメールの手口で、このガードを超えてきたというわけです。アドレス帳やメールの内容を巧みに使い、警戒心を解いた上で「コンテンツの有効化」を選択させてしまうのです。

「コンテンツの有効化」をクリックするとEmotetがダウンロードされる

出典:情報処理推進機構(IPA)

基本に立ち返った予防策を

先日も新型コロナウイルス対策に便乗したEmotetの発見が報じられ、この手口は終息の兆しが見えるまで続くと思われます。コロナウイルスにはまだ有効な治療法が見つかっていませんが、私たちにもできる予防策はあります。Emotetに対しても、今の時点では同様の対策をとっていくしかないようです。

感染症予防は「手洗いと消毒、うがい、拡散を防ぐためのマスク」。これに相当するEmotet対策は、以下が挙げられます。

・Word文書の設定確認(マクロの無効化)

・OS、アプリケーションの修正パッチの適用

・メールセキュリティ対策製品の利用

・エンドポイントセキュリティの強化

いずれもセキュリティ対策の基本ですが、いくつか補足しておきましょう。

まずEmotetは、典型的なメール経由の攻撃である点を再認識しておくことです。メールサーバーなど侵入経路になりうるシステムの監視、個々のユーザーレベルでは、日常的にメールをやり取りしている相手であっても、一度立ち止まって考えること。メールアドレス、文書の内容を精査し、特に添付ファイルやURLには注意しましょう。

エンドポイントセキュリティは、サーバー、デスクトップPC、モバイル機器など、企業ネットワークを構成する個々のデバイス単位で、侵入検知などのセキュリティ対策を固める手法です。Emotetは添付ファイルだけでなく、メールに記されたURLからのダウンロードで感染する例も確認されています。また、いったん企業ネットワークに入り込むと、自己増殖しながら感染を広げるワーム型の機能も備えますから、エンドポイント単位の侵入検知や不審な動作を止める対策が有効なのです。

こうした観点から企業全体のセキュリティ対策を見直し、Emotetの脅威に備えるようにしましょう。