不正アクセスを複数の視点から分析

警察庁、総務省、経済産業省は2019年3月、「不正アクセス行為の発生状況、及びアクセス制御機能に関する研究開発の状況」と題し、平成30年1月1日から12月31日までの不正アクセスの発生状況を公開しました。

「不正アクセス禁止法」第10条第1項に基づき、少なくとも年に1回は公表されるもので、昨年1年間に起きた不正アクセスの件数、被害を受けた組織、手口、そして侵入後の行為などがまとめられています。不正アクセスの実態をいろいろな角度から分類したもので、企業情報システムのセキュリティ強化の上でも、ヒントになる情報と言えるでしょう。

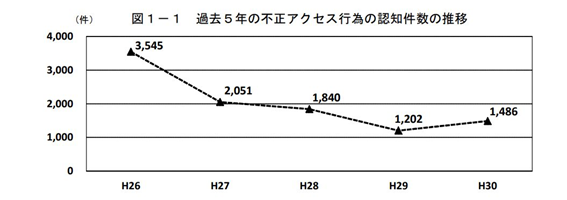

まず不正アクセスの認知件数ですが、この5年間は減少傾向にあったものの、昨年は前年より284件増えた1,486件でした。不正アクセスを受けたのは一般企業が圧倒的に多く1,314件、大学・研究機関等が161件、行政機関等は6件。目立って増えたのは大学や研究機関で、前年の認知件数は5件、前々年はわずか2件です。この報告からは最終的な攻撃手法までは読み取れませんが、ここ数年の教育機関を狙ったランサムウェアや標的型攻撃の増加なども関係しているかもしれません。

過去5年の不正アクセス行為の認知件数の推移(出典:経済産業省「不正アクセス行為の発生状況」)

侵入後の行為は情報の不正入手が1位

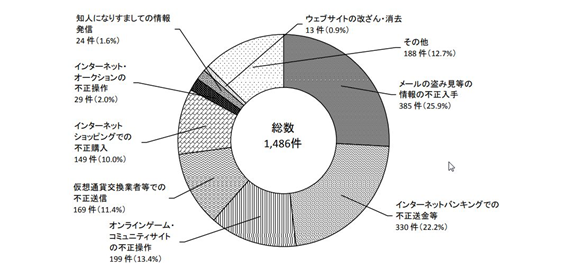

不正アクセスの後に行われた行為は、「メールの盗み見等の情報の不正入手」が最多で385件、「インターネットバンキングでの不正送金等」が330件、「オンラインゲーム・コミュニティサイトの不正操作」の199件が続いています。一昨年に一気に浮上したのは仮想通貨絡みで、「仮想通貨交換業者等での不正送信」が一昨年149件、昨年は169件を数えました。

平成30年における不正アクセス後の行為別認知件数(出典:経済産業省「不正アクセス行為の発生状況」)

不正アクセスの手口別の検挙状況では、総数520件のうちの96.5%の502件を「識別符号窃用型」が占めています。「識別符号」(ID、パスワードなど)を盗み、アクセス管理されているサーバーに不正に侵入した行為です。残りの18件は「セキュリティ・ホール攻撃型」。前年の54件から減少しましたが、サーバーソフトなどに脆弱性が多く見つかる時期は攻撃が多発しますから、油断はできません。

検挙された被疑者の年齢は、14歳~19歳と20~29歳が多くそれぞれ48人、続いて30~39歳が37人の順でした。最年少は11歳、最年長が66歳です。被疑者と利用権者(利用者)の関係は、「元交際相手や元従業員等の顔見知りの者」がもっとも多く108人、次いで「交遊関係がない他人」は53人、「ネットワーク上の知り合い」が12人の順で、サイバー犯罪の多くは、実世界におけるつながりが起点になることがうかがえます。

パスワード管理の甘さを突く

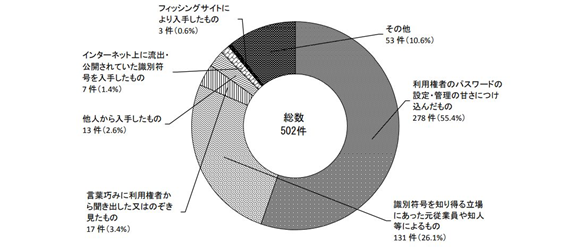

前述の「手口別の検挙件数」で502件あった「識別符号窃用型」ですが、どのような方法で搾取したのでしょうか? 1位はやはり「パスワードの設定・管理の甘さにつけ込んだもの」で278件、2位が「識別符号を知りうる立場にあった元従業員、知人等によるもの」で131件。次は「言葉巧みに利用権者から聞き出した、またはのぞき見たもの」が17件。いわゆるソーシャルエンジニアリングです。ここは今回少なめでしたが、平成29年以前は毎年40件以上ありましたから軽視はできません。

平成30年における不正アクセス行為(識別符号搾用型)に係わる手口別検挙件数

(出典:経済産業省「不正アクセス行為の発生状況」)

不正アクセスを働いた動機は、「顧客データの収集等情報を不正に入手するため」が195件、「好奇心を満たすため」103件、「オンラインゲームやコミュニティサイトで不正操作を行うため」101件。「嫌がらせや仕返し」「料金の請求を逃れる」などの動機もありますが、やはり顧客データなどの不正入手が突出しています。

「防衛上の留意事項」は基本の実践を

総括的な情報として、「防御上の留意事項」が利用権者(利用者)とアクセス管理者別にまとめられています。

1.利用者

①パスワードの適切な設定・管理

②フィッシングに対する注意

③不正に用いられるプログラムに対する注意

2.アクセス管理者

①パスワードの適切な設定・運用体制の構築

②ID、パスワードの適切な管理

③フィッシング等への対策

④セキュリティ・ホール攻撃への対応

まず利用者では、いずれも基本的な手法ですが、③を補足すると不審な添付ファイルは開かない、メールに記載されたリンク先は不用意にクリックしない、セキュリティソフトの適切なアップデートを欠かさないといった内容です。

アクセス管理者向けの注意事項としては、フィッシングで搾取されたID、パスワードが流出した事案の発生を考慮し、2要素認証を用いたアクセス管理の強化が必要などの要素を挙げています。

抽出された内容から細部の再点検を

今回の報告では「参考」として、平成30年1月1日から12月31日の間に、IPA(独立行政法人情報処理推進機構)に届出があった不正アクセスの状況も追記されました。54件の届出に対し、手口別分類、原因別分類、電算機分類、被害内容分類など、複数の切り口から分類・整理しています。

例えば、手口別では、アカウント名などの事前調査、セキュリティ・ホールを利用したパスワード盗用などの実態で分類し、原因別ではID、パスワードの管理不備、パスワードの使い回し、電算機分類はWebサーバーやメールサーバーなどのシステム別、そして被害内容は踏み台としての悪用、データの搾取や盗み見といった内容が含まれます。

企業に向けられる攻撃は、ここで分類されたあらゆる要素が突破口になります。例えば、手口別分類に挙げられたアカウント名の事前調査から入手した情報は、標的型攻撃やビジネスメール詐欺へとつながり、また、ID、パスワードの管理不備などから、情報漏えいやWebサーバーの改ざんへとつながる可能性があります。

2019年4月には、IPAから「情報セキュリティ10大脅威 2019」も発表されましたが、標的型攻撃、ビジネスメール詐欺、ランサムウェア、内部不正による情報漏えいなどが上位にランクされています。「10大脅威」のような統計から攻撃の全体傾向をつかむと同時に、今回の報告のような発生状況、そしていろいろな角度から分類したデータも参考に、システムの細部を再点検してはいかがでしょうか。