セキュリティキーワードの再確認を

今回は、普段からよく接していても理解があいまいになりがちなセキュリティ分野のキーワードのうち、最近耳にする機会が増えた用語を中心に、セキュリティの基本を復習しましょう。

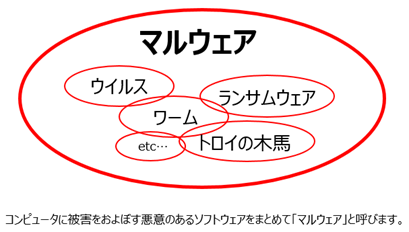

1. マルウェアとは?

■マルウェア(malicious software)

コンピュータに被害をおよぼす悪意のあるソフトウェアをまとめて「マルウェア」と呼びます。マルウェアには、ウイルス、ワーム、トロイの木馬など、様々なタイプが含まれます(下図)。

・ウイルス(virus)

正式には「コンピュータウイルス」。人間や動物に感染する病原体(ウイルス)と同じく、他のプログラムに自分自身を埋め込んで増殖し悪意のある行動を起こすプログラムが、コンピュータウイルスと名付けられました。その特徴は、単独では存在せず他のプログラムの一部を書き換えて増殖する点です。

本来ウイルスはマルウェアの一種ですが、悪意のあるプログラムの代名詞として使われることが多くなっています。

・ワーム(worm)

自己増殖するマルウェアの一種です。ウイルスのように他のプログラムに寄生せず、虫(ワーム)のように単独で存在が可能な点が他のマルウェアとは異なります。

・トロイの木馬

無害なソフトのように偽装してコンピュータに入り込み、こっそりとデータの搾取などの不正を働くマルウェアです。ほとんどの目的が感染を悟られずに情報を搾取することなので、ウイルスやワームのように発見されやすくなる自己増殖はしません。また、他のプログラムに寄生せず単体で動作します。命名は無害の木製に擬装して兵士を送り込んだギリシア神話から。

・キーロガー

侵入したコンピュータのキーボード操作を記録する機能を有し、ID、パスワードなどの機密データを盗み出すマルウェアです。

・ダウンローダー

無害なソフトのダウンロードを促し、そのプログラムを媒介にして感染するマルウェア。ダウンローダーの形を取らず、OSやアプリの脆弱性を利用して、フィッシングサイトへのアクセスを起点に自動的にダウンロード/インストールさせてしまうタイプもあります。

・ランサムウェア

侵入したシステムをファイルの暗号化などの操作で使用不能な状態にし、回復するための金銭を要求するマルウェア。仮想通貨や秘匿通信技術の進歩により、比較的短期間かつ容易に金銭を不正に取得できることが知られたため世界中に広がっています。

・スパイウェア

ユーザーに適切な同意を得ることなく、侵入先のコンピュータから、利用状況や個人情報などを搾取するマルウェアの総称です。例えば、Webの閲覧履歴を外部に送信したり、インターネットバンキングの利用時に利用者IDやパスワードなどを盗んだりする動作を行います。

■マルウェア対策技術

・シグネチャ方式

もともとの意味は「署名」ですが、セキュリティの分野では、異常なデータ形式や行動パターンを定義して記録したものを示します。マルウェア対策で使われる「シグネチャ方式」は、それまでに検知したマルウェアの特徴をパターン化し、検出した悪性コードとマッチングする手法です。正規のソフトをウイルスと誤認することは少ないのですが、弱点はシグネチャが存在しない未知のマルウェアのパターンの検出ができないことです。

・振る舞い検知

マルウェアの挙動、振る舞いを調べ、悪性のソフトウェアか否かを判定する技術です。シグネチャがない新種や亜種のマルウェアを検知できる可能性は高まりますが、攻撃者は世の中に出ている振る舞い検知機能を備えたウイルス対策製品をすり抜けるように事前にテストすることができるため検知率には限界があります。

2. 脆弱性とは?

「コンピュータのOSやソフトウェアにおいて、プログラムの不具合や設計上のミスが原因となって発生した情報セキュリティ上の欠陥」。総務省の「国民のための情報セキュリティサイト」にある「脆弱性とは?」の説明の抜粋です。ここでは、一般的な定義に加えて別の角度からも脆弱性を考えてみます。

・脆弱性が無くならない理由は?

著名なOSやアプリケーションソフトでも、ときどき脆弱性が見つかります。“製品に欠陥が発見された”というニュースは、一般の工業製品に比べ、ソフトウェアの方が多いという印象がありますが、ソフトに脆弱性がよく見つかる理由は、攻撃者があらゆる方法を試して欠陥を探すからです。

例えば、“このコマンドが入力されたときの動作”を、パラメータを変えながら総当たりで試し、システムに侵入できそうなわずかな隙を突いてきます。特にソフトウェアの規模が大きくなり、機能も複雑化した今の状況では、製造・管理する側も、あらゆる攻撃を想定したテストを実施することは容易ではありません。ソフトウェア生成技術に革命的な進歩がない限り、脆弱性は無くならないものとして備えた方が良さそうです。

3. ここ数年で拡散した攻撃と防御技術・対策手法

(1) 拡散した攻撃

■ランサムウェア

ランサム(ransom)は身代金の意味です。コンピュータに保存されているファイルを暗号化し、復号化するためのキーと引き換えに金銭を要求するマルウェアです。

送信元や通信経路を匿名化する暗号化通信や、匿名性が高い運用ができる仮想通貨の普及が、ランサムウェアが広まる土壌にもなっています。最近は暗号化するだけでなく、PCやスマートフォンをロックしたり、データを破壊すると脅したりするタイプも増えました。

■標的型攻撃

特定の企業や組織を狙ったマルウェアによる攻撃。いろいろな攻撃手法がありますが、代表的な手口は、メールに添付したウイルスを実行させ、企業秘密や顧客情報の搾取を狙うものです。メールの文面や送信タイミングは不自然でないように工夫され、ウイルスも特定の組織を狙ってカスタマイズされることが多いため、検出は容易ではありません。

2015年頃から国内でも増え始め、日本年金機構や大手企業の被害が相次いで報道されました。情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2018」では、「組織」の部で1位にランクされています。

■ビジネスメール詐欺(BEC:Business E-mail Compromise)

取引先や経営層、弁護士などの関係者を装って偽のメールを送信し、攻撃者の口座に不正に金銭を振り込ませる攻撃の手口です。

BECの発端として、メールに添付されたキーボードの入力情報を盗む「キーロガー」などのマルウェアを通じ、ログイン情報を盗んでメールを盗み見るなどの不正行為がありました。最近は、取引先を名乗って偽の請求書を送ったり、経営層に成りすまして“極秘案件”、“至急”などの文言を付けたりすることで、担当者に早急な対応を促すような手口が増えています。

■ソーシャルエンジニアリング

人間の心理的な弱みや隙につけ込んで、ID、パスワードなどの認証情報や企業秘密などを、情報通信の技術を使わずに搾取する方法のことです。例えば、「管理者に成りすまして電話でパスワードを聞き出す」、「ノートPCの画面を盗み見る」などの行為が該当します。ビジネスメール詐欺に代表されるメールを利用した不正を防ぐ意味でも、ソーシャルエンジニアリングには注意を払う必要があります。

(2) 防御技術と対策手法

■AIセキュリティ

マルウェアを検知する技術のひとつ。マルウェアと判定するルールの生成に、機械学習などのAI(人工知能)の手法を用います。入力データの質によって学習の成果が異なる点や、正規プログラムの誤判定などの課題も残されていますが、多くのセキュリティ企業が取り組む期待が大きい分野です。

■無害化

メールなどで届く情報の内容をサーバで事前に検証し、悪意あるコンテンツを取り除くサービスやシステムです。無害化の主な対象は、メールとWebアクセスがあります。

メールの場合、巧妙に細工された文面やマルウェアはユーザーが怪しいと判断を下すことは難しいため、添付ファイルはいったん取り除きテキストの内容だけを伝えたり、ファイルを組み換え、マクロ、Flashなどのアクティブコンテンツを削除したりする製品があります。HTMLメールの場合は強制的にテキスト形式に変換します。Webアクセスは、ユーザーには外部のサイトを直接アクセスさせず、無害化サーバで受信したコンテンツを検証した上で、内容を確認できるようにします。

■エンドポイントセキュリティ

PCやスマートフォン、サーバなど企業ネットワークの端末(エンドポイント)に対するセキュリティ対策を、一般にエンドポイントセキュリティと呼んでいます。PCやサーバにインストールするウイルス対策ソフトがその一例です。

なお、最近は次に採り上げる「EDR」のような新しい技術を含めて、エンドポイントセキュリティという表現を使うケースも増えてきました。

■EDR(Endpoint Detection & Response)

エンドポイントセキュリティにおける新しい方式です。従来のエンドポイントセキュリティは、“侵入防止型”でしたが、EDRは攻撃が巧妙化するに伴い、100%の防止は困難であることを前提に、“侵入後の検知&対処”を目的としたソリューションです。

具体的には、万一システムに侵入されたとしても、攻撃性が高い動きを検知し、影響範囲の早期特定や動作停止などの対策を行います。EDRは、従来の侵入防止型の製品がカバーできていなかった領域を担うもので、侵入防止型を代替するものではありません。

■サンドボックス

マルウェアの疑いがあるプログラムやファイルを実際に動作させ、検証するための環境のこと。sandboxは「砂場」の意味で、実際に稼働しているシステムとは隔離された仮想的な環境を作ります。サンドボックスの存在がよく知られた現在は、仮想環境では怪しい動きをせずに、すり抜けようとするマルウェアも出現しているため、エンドポイントセキュリティなどと併用した対策も必要です。

■多層防御

企業のシステムを守る考え方の一つで、外部からの攻撃に対するチェックポイントを増やして安全性を高めることです。例えば、システムの入口には、ファイアウォールやWAF(Web Application Firewall)を設置して不正アクセスを防ぎ、万一、侵入された場合、サーバやPCなどのエンドポイントで挙動をチェックし、さらに不正な通信を検知することで情報流出を防止するといった多層的な対策を立てます。

■ペネトレーションテストサービス

企業の情報システムに対して、セキュリティ技術者が擬似的な攻撃を行い、弱点を発見するためのサービス。テスト対象は、公開のECサイトなどを構成するサーバ群をはじめ、侵入されるリスクがある社内ネットワークも含みます。熟練した専門家が攻撃者と同じ視点に立ち、考え得るあらゆる手法を試すため、相応の期間とコストを要します。

■メール攻撃に対する訓練サービス

標的型メールやビジネスメール詐欺、ソーシャルエンジニアリングなどへの対処として、セキュリティ会社などが実施するメール攻撃に対する訓練サービスです。例えば、“訓練メール”を配信して開封率などを調査し、結果に基づいた研修プランを組み立てるなどの手順で教育を実施します。攻撃メールが持つリスクの詳細、被害を防ぐための具体策、被害が出たときの対処方法などについて訓練することで、攻撃を受けても被害を発生させないようにすることが目的です。

■CASB(Cloud Application Service Broker)

複数のクラウドサービスと企業ネットワークとの間に設置し、一貫したセキュリティポリシーで運用するためのサービスやシステムです。近年は複数のクラウドサービスを使うことが当たり前になりましたが、サービスごとにセキュリティポリシーを設定する作業は負荷が高いため、このシステムが提唱されるようになりました。

4. 2018年の注目キーワード

2018年の注目キーワードとして最近特に注目されているキーワードを紹介します。

■GDPR(General Data Protection Regulation:一般データ保護規則)

EU(欧州連合)で2018年5月25日から施行された個人情報保護に関する規則で、情報の処理と移転に関する規制です。指定された地域において、商品やサービスを提供する際に個人情報を取得する場合は、日本企業も含めすべての企業や団体に適用されます。罰則や個人情報の種類と扱いに関しては、日本の個人情報保護法に比べより厳しい点は注意が必要です。

■IoTとセキュリティ

さまざまな機器をインターネットに接続するIoT(Internet of Things)の普及進展と共に、新たなセキュリティ対策が課題になっています。企業ネットワークに接続されるデバイスは、PCやスマートフォン以外にも、複合機などのオフィス機器をはじめ、決済端末、設計・製造関連機器、防犯システム、センサーなど種類と数は急拡大しています。

IoT環境では、ウイルス対策ソフトなどの実装が難しいデバイスも多いため、接続機器の動作状況のモニタ、未承認デバイスの遮断などの機能やサービスの整備が不可欠です。

■テレワークとセキュリティ

政府が推進する“働き方改革”の一環として、テレワークの拡がりが予想されますが、モバイル端末を社外で使う環境におけるセキュリティの確保が課題になっています。企業ネットワークに接続するノートPCやスマートフォンなどのアクセスコントロール、未承認デバイスの遮断、企業ネットワークやクラウドサービスを利用する際の認証方法の見直しなどが急務です。