ダークネットで闇の情報が行き交う?

最近、スマートフォンを使う決済サービスやECサイトが不正アクセスを受けた際、大量のID、パスワードなどの個人情報が売買される「ダークWeb」の存在がクローズアップされました。それとは別に「ダークネット」という言葉があります。言葉が似ているため混同されがちなのですが、今のところ国内では両者はそれぞれ別の意味で使われています。

◇ダークWeb:通常のアクセス方法では閲覧できないWebサイト

◇ダークネット:インターネット上で到達可能かつ使用されていないIPアドレス群

不正に入手したIDとパスワード、クレジットカード情報、違法ドラッグ、偽札などの情報は、アンダーグランドで大量に流通しています。そこがダークWebです。通常の検索エンジンで見つかることはなく、特殊なプロトコル(通信手順)やソフトを用いないと、辿りくつことはできません。

一方のダークネットは、インターネットの世界でサイバー攻撃に対する観測所のような機能を果たすシステムです。今回は闇のWebではなく、ダークネットの方にスポットを当ててみましょう。

“空き家”を見張る

まず「IP(Internet Protocol)アドレス」を簡単に復習しておくと、インターネットに接続されるコンピュータやルータなどに割り当てられるアドレスで、インターネット通信にはこのアドレスが必須です。現在はIPv4(バージョン4)が主に使われていて、アドレスの数は約43億個。

43億のアドレスはほとんどが企業や団体に割当て済みで、新しく取得するのは難しいのですが、実際は使われていないアドレスも相当数あります。大別すると制御や実験用に予約されているアドレスと、企業などが使用していないアドレス。前者は使われないというより、“使えない”アドレスですから、ダークネットは後者、“使えるが使われていない”アドレスを付けた機器のネットワークです。

実社会で言えば、住所があって建物は存在しても、誰も住んでいない空き家のようなところと言っていいでしょう。空き家や廃墟にも調査や犯罪目的の訪問者はときどきやって来ますが、インターネットも同じです。空き家を見張りながら犯罪の兆候を見つけ出す。インターネットでこれに近い機能を果たすことができるのがダークネットの監視と言えます。それはどういうことでしょうか?

ダークネットに届く通信の中身は?

通常の利用方法ではユーザーは意識することはありませんが、Webや電子メールを使うときは、送信先のIPアドレスを指定します。このような正常な通信が、コンピュータやルータの住所として使われていないダークネットに届くことはありません。しかし、実際はダークネットにも膨大な数のIPパケット(一定単位のデータの固まり)が送られてきます。

ダークネットに届く通信にはまず調査目的があります。例えば、特定のアドレス空間に対して順番にレスポンスを求める制御用のパケットを送り、応答があるかどうかを見て、生きているアドレス数を調べるといったリサーチです。

そしてもう一つがサイバー犯罪。よく観測されるのが、攻撃者が無作為にスキャンしながら、脆弱性があるコンピュータを見つけようとする動きです。もう一つは、マルウェアに感染したコンピュータが、自己拡散のため総当たりでターゲットを探すケース。特定のサーバに大量のパケットを送りつけ、サービスを停止させるDoS(Denial of Service attack)攻撃もよく見つかります。DoS攻撃の多くは送信元アドレスを詐称しますが、狙われたサーバから制御用の応答パケットが出ると、ダークネットに届くことがあります。

ダークネットが受信したパケットの中身を分析すると、サイバー攻撃の兆候が見えてきます。指定された送信先と送信元のIPアドレス、アプリケーションの種類を指定するポート番号、同一サーバに送られるパケットの数と頻度などのデータから、狙われているアプリケーション、拡散しつつあるマルウェアの種類など、さまざまな攻撃の兆しがつかめるというわけです。

巨大なアドレス空間でリサーチ

未使用のIPアドレスを活用してサイバー攻撃を観測する手法は、インターネットが普及した2000年代の初頭から、公的な研究機関や通信事業者を中心に各国で実施されてきました。国内でも複数の機関が取り組んでいて、最近も大学と電力会社、電機メーカーといった大きなアドレス空間を持つ組織が協力して、攻撃の予兆を察知するためのプロジェクトが始動しています。

ダークネットを使ったサイバー攻撃の観測には、複数の組織が連携した方が効果は上がります。1組織でも、“感染拡大を狙ったマルウェアによる攻撃”、“○○国からのネットワークスキャンが急増”といった動きを捉えることはできますが、複数の組織が管理するアドレス空間の動きを掛け合わせた方が、より精緻な解析ができるようになるからです。

大規模なプロジェクトとしては、NICT(情報通信研究機構)が2005年から運営している「NICTER:Network Incident analysis Center for Tactical Emergency Response(ニクター)」があります。NICTERの大きな特徴は、30万のIPアドレスというダークネット観測網としては、世界的にも有数の規模を持つ点です。この観測網の詳細、NICTが管理しているアドレス空間やアドレスの提供を受けている組織などは、情報が表に出ると攻撃者に回避される恐れがあるため、いっさい公表されていません。

ダークネットのアラートを活用する

ダークネットを運用するプロジェクトを通じて、一般企業もサイバー攻撃の動向を知ることができます。NICTERでも年に1回の観測レポートや、リアルタイムの観測情報を公開しています。

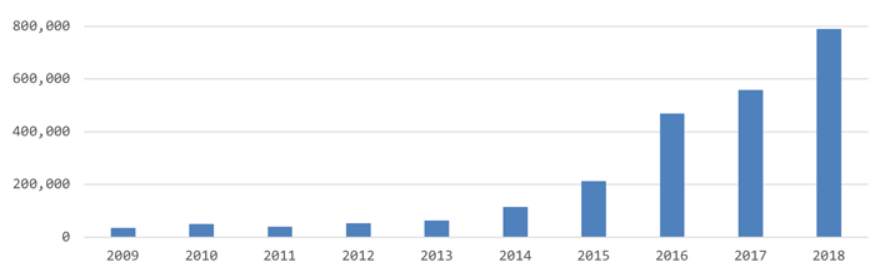

まず、年次レポートから見てみましょう。これによると、2018年の傾向として、観測パケット数の増加と攻撃の細分化がありました。パケット数は、1アドレス当たりの総パケット数が大きく伸びていますが、調査目的と推測できるパケットも増加していたことから、必ずしも攻撃の急増と直結するものではありません。

1IPアドレス当たりの年間総観測パケット数 (出典:情報通信研究機構 「NICTER観測レポート2018」)

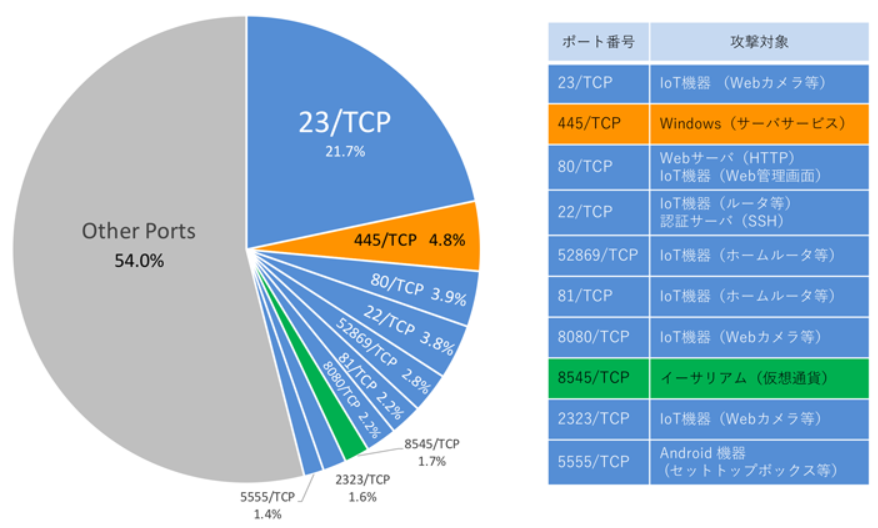

ダークネットに届くパケットの中身からは、攻撃者が狙うアプリケーションも解析できます。ここ数年の傾向としては、Windows PCに対する攻撃は減少し、WebカメラやブロードバンドルータなどのIoT機器を狙った攻撃、コンピュータを乗っ取って仮想通貨の採掘を強制動作させるマルウェア、Android OSを標的にした攻撃が増加しています。

宛先ポート番号別パケット数分布(調査目的のスキャンパケットを除く)(出典:情報通信研究機構 「NICTER観測レポート2018」)

リアルタイムの観測情報は、「NICTER Web」というサイトで公開しています。ダークネットに到達している不正アクセスによるパケットの状況の他に、国別、プロトコル別などの統計データも閲覧できますので、興味のある方はチェックしてみてください。

「NICTER Web」

兆候の把握と足元のガードを固める

世界中で大きな被害を出すセキュリティインシデントの多くは、ダークネットでも兆候が観測されています。例えば、数年前にIPアドレスとホスト名(「jiransoft.co.jp」のような人間に分かるアドレス形式)を変換するDNSというシステムへの攻撃が多発した際、ダークネットにもその動きが現れ、情報を入手した通信事業者や一般企業では、いち早くDNSサーバの点検を行いました。

このようにダークネットは、拡散しつつあるサイバー攻撃を察知するには有効ですが、機能には限界もあります。例えば、特定の企業を狙った標的型攻撃のような動きはキャッチすることができません。そこでNICTでも、NICTERの進化形として、ダミーのネットワークを構築して、標的型攻撃を行う攻撃者を誘い込み、長期間に渡って観測するためのサイバー攻撃誘引基盤「STARDUST」というシステムの開発・運用も行っています。

日々先鋭化するサイバー攻撃に対して企業ができることは、ダークネットのような観測網で大きな兆候をつかむと同時に、足元の対策を固めていくことです。ダークネットでは捉えきれない標的型攻撃をはじめ、ランサムウェア、個人情報の流出といったリスクに対するガードの強化、また脅威に関するより詳細な情報を世界中から収集し、セキュリティ関係機関や一般企業に提供するセキュリティ情報サービスの「脅威インテリジェンス」が大いに役立つでしょう。