専門家も欺く狡猾さ

「とうとうここまで来たのか……」

ここ数カ月、ビジネスメール詐欺に対するこんな感想が交わされることが増えてきました。ビジネスメール詐欺(BEC:Business E-mail Compromise)は、企業の経営層や経理担当者、会計士などに成りすまして、攻撃者の口座に金銭を振り込ませるサイバー犯罪の1つです。

2014年頃から米国を中心に被害が拡大し、国内では2017年12月に航空会社が3億8,000万円の被害を受けた事件が公表されて以来、社会に広く知られるようになりました。一般人を狙う“振り込め詐欺”と同様に、企業相手の詐欺であるBECも手口が巧妙化しており、企業を狙うだけに被害額も大きくなっています。

IPA(情報処理推進機構)が事務局を勤めるJ-CSIP(サイバー情報共有イニシアティブ)では、249の参加組織(2019年10月現在)と、電力、物流、航空、自動車、クレジットなどの業界間で、サイバー攻撃の情報を共有する体制を整備しており、定期的にレポートを発表しています。最近の状況をまとめた報告の中で、特に目を引いたのは、ますます巧妙化したBECの手口でした。

絶妙なタイミングで介入

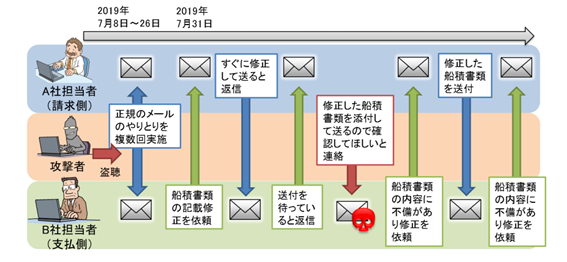

2019年10月末に公開されたレポート(2019年 第3四半期を対象)の中から、特に狡猾な事例を採り上げてみましょう。今回の事案において、攻撃対象となった企業はA社とB社の2社です。

- A社:国内企業(請求側)

+攻撃者:A社~B社間の正規のメールを盗聴。 A社の担当者に成りすまして偽装請求メールを送信。

(A社~B社間のメールはすべて英文)

- B社:海外取引先(支払側)

攻撃者は何らかの方法で、2社の間でやり取りされていたメールを盗聴したと推測できます。ここまでは、よく見られるBECの手口と変わりませんが、この攻撃で最も特徴的と言えるのは、A社とB社間のビジネスメールのやり取りに、絶妙なタイミングで割り込んだことです。

下の図も参照しながら、もう少し具体的にひも解いてみましょう。7月31日、支払側のB社が文書の修正を求めるメールを送付。やり取りを盗聴していた攻撃者はここで行動を起こし、「修正した文書を確認してほしい」とする内容の偽文書をB社に送りつけます。

事例:海外の取引先を狙った攻撃(攻撃者とのやり取り 前半)

出典:サイバー情報共有イニシアティブ「公開レポート:運用状況(2019年7月~9月)」

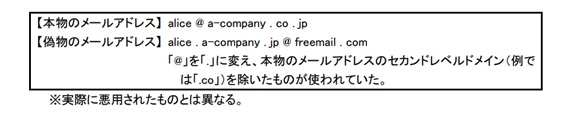

もちろん、成りすましメールのヘッダは細工されていて、差出人(From)はA社の担当者、同報先(CC)も、メールの傍受から取得したと思われるA社の他の担当者名が記載されていました。成りすましメールを送る際、攻撃者は下図の参考例のように、フリーメールアドレスを悪用して、正規のメールアドレスに似せたアドレスを設定しています。

事例:フリーメールアドレスを悪用したアドレスの偽装例

出典:サイバー情報共有イニシアティブ「公開レポート:運用状況(2019年7月~9月)」

正規の取引がまさに進行している最中です。業務内容を反映した文書の中身に集中していた担当者は、この時点では修正された文書とメールアドレスの真偽を見抜くことは、極めて困難だったのではないでしょうか。

攻撃者もミスを犯したが・・・

攻撃側から見ると、ここで想定外の事態が起きてしまいます。この時点では、B社は不正に気付かず、攻撃者が送り付けた文書を確認した後、修正依頼を出したのですが、これがA社にも届いてしまったのです(上図 攻撃者とのやり取り 前半の「船積書類の内容に不備があり修正を依頼」のメール)。

偽装メールへの返信が正規の受信者に届かないようにアドレスを細工することはBECの基本的な手法なのですが、今回は攻撃側の設定ミス、あるいはB社が“返信”ではなく、アドレス帳から指定したなどの理由で、A社にも届いたと思われます。

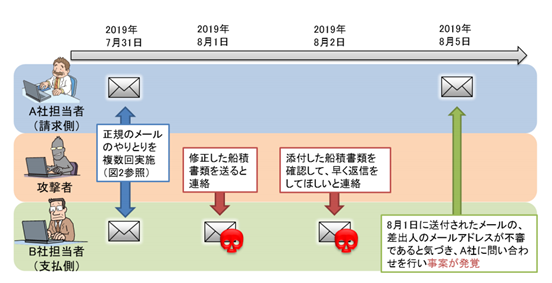

送信していない文書に対する修正依頼を受けたA社は、ここで偽装に気付くチャンスがあったはずですが、単純な勘違いや送信ミスと判断したためか、見過ごされてしまい、文面を調整する通常のやり取りに戻ってしまいました(下図の7月31日のやり取り)。

事例:海外取引先を狙った攻撃(攻撃者とのやり取り 後半)

出典:サイバー情報共有イニシアティブ「公開レポート:運用状況(2019年7月~9月)」

何度か正規のやり方が交わされた後、翌日(8月1日)に攻撃者は再び動きます。確認依頼の文面と正規の文書から振込先を改ざんした請求書を添付したメールを送付。しかし、この時点では、文書の内容に関して2社間で完全な合意には至っていなかったため、不審に思ったB社がメールアドレスなどを精査した結果、ここで詐欺が発覚することになりました。

今回の事案では、攻撃者は業務の進行状況を完全に把握しないまま、文書を送付する旨を8月1日に打診、さらに翌2日に送信すると同時に、早期の確認を催促するというミスを侵しています。あと1日か2日、様子を見てタイミングを計っていれば詐欺が成立していたかもしれません。

ビジネスメールに対する新たな留意点

ビジネスメール詐欺への基本的な対策として、疑いようのないビジネスメールに見えたとしても、監査などの理由を付けて振込先の変更を要求してきたら電話などで確認すべき、という点はすでに周知のことと思います。また、支払を急かしたり、短期間に何度も確認を入れてきたり、表現に違和感がある、といった場合は慎重に対処することも折り込み済みでしょう。

しかし、今回のA社とB社間におけるやり取りのように、書類の修正依頼が出たタイミングで割り込まれると、詐欺と見破るのは難しいかもしれません。支払側のB社は“送付を待つ”という依頼を実際に出していますから、この時点で攻撃者の存在に気付くことは至難の業と思われます。

やり取りが自然な流れであれば、担当者は請求書の金額確認は行っても、振込先までは精査せず、経理部門に渡してしまう可能性も捨てきれません。また今回は、取引経験がある企業間に割り込んだようですが、新規の取引先が相手の場合、過去の例との比較ができないという難しさもあるでしょう(J-CSIP 2019年第2四半期のレポートでは新規取引先の事例も挙げられています)。

BECに対する危機感の共有を

ここで採り上げたA社とB社の間で発生したような攻撃は、いくつかの条件が揃わないと成り立ちませんから、レアケースと言えるかもしれません。ただ、実際にBECがここまで進化している点は認識しておくべきです。

具体的な方策としては、やはり基本に立ち返ること。前述した振込先の変更依頼に対する確認は当然の責務として、特に金銭や機密情報のやり取りを含む重要なビジネスメールは、攻撃者が存在する可能性がゼロではないことを前提に、必ず振込先やメールアドレスの精査を行いましょう。

また、今回の事例やJ-CSIPのレポートで報告されている他の事案においても、その多くはメールの盗聴を起点としています。教育や訓練によってBECへの警戒心を企業や企業グループ全体で高めておくと同時に、メールセキュリティ体制をもう一度改めて見直すことをお薦めします。