代替が難しいコミュニケーションツール

Web会議やビジネスチャットなどのコミュニケーションツールも普及しましたが、初めての相手に対する問い合わせや多くの人に向けた連絡では、主に電子メールが使われます。保存のしやすさや添付ファイルの扱いやすさなど、メールには優れた点も多く、今後も他のツールに完全に代替されることはないでしょう。

その一方、メールの課題は詐欺やマルウェア感染など、サイバー犯罪の入口に悪用されることです。メールがまったく介在しない攻撃は、各種調査を総合すると1割かそれ以下と見ていいでしょう。インターネット黎明期からの課題ですが、解消が難しい構造的な問題もあります。具体的な内容に進む前に、メールが届く仕組みについて簡単に振り返ってみましょう。

郵便局の仕事をメールサーバーに委ねる

電子メールが届く仕組みは、一般社会の郵便と似ています。

・郵便の転送手順

最寄りのポストに投函→管内の局に届く→局間の転送→担当局から配達

・電子メールの転送手順

ユーザー端末から送信→メールサーバーに届く→サーバー間の転送→受信者のサーバーから受信

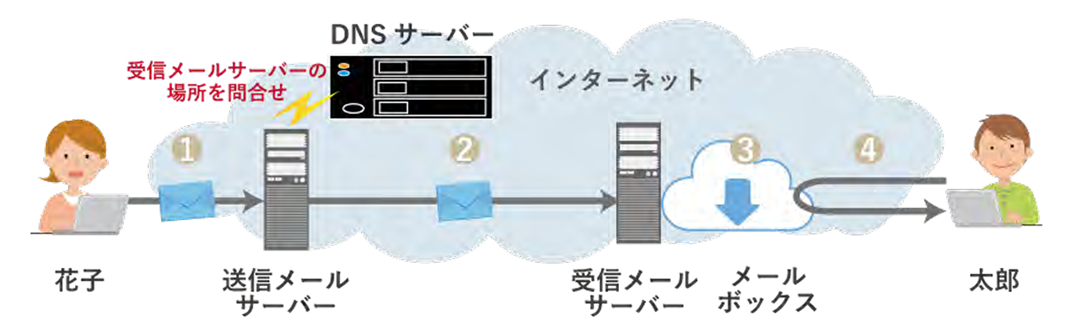

電子メールの送受信のながれ

出典:「迷惑メール白書」(迷惑メール対策推進協議会)

電子メールの機能は、送信~転送~受信に集約できるのですが、一連のプロセスには多くのハードウェア/ソフトウェアが介在し、全体のシステムは大がかりで複雑です。攻撃者から見ると、スキができやすい点は否めません。

インターネットメールの弱点は「SMTP」

メールの安全性を高めるには、送信から転送、受信、さらに内容の検証に至るまで、多面的な対策が求められますが、以前から特に課題が多いとされてきたのは送信と転送の部分です。以後はここにフォーカスして話を進めることにします。

電子メールの送受信には、以下のプロトコル(通信方式)が用いられます。

・送信/転送 SMTP(Simple Mail Transfer Protocol)

・受信 POP(Post Office Protocol)/IMAP(Internet Message Access Protocol)

SMTPの機能を実装したメールソフトで送信したメール本体は、最寄りのメールサーバーに届き、DNS(Domain Name System)などの力を借りて宛先を確認した後、そのエリアを受け持つサーバーに転送。受信側は、POP/IMAPに対応したソフトからサーバーにアクセスして受信するという手順です。

一連のプロセスで脆弱さが指摘されているのはSMTPで、問題の本質はこのプロトコルにはなりすましや盗聴を防ぐ機能がないことです。SMTPの基本仕様が公開されたのは1982年。当時はオープンなインターネットは存在せず、今のようなネットワークに潜む脅威もありません。電子メールはこの環境下で、互換性を重視、確実に届くことを最優先に設計されたのです。

先ほど電子メールの脆弱性には、“解消が難しい構造的な問題もある”と記しましたが、続いてSMTPの構造について、もう少し具体的に見ておきましょう。

送信元と題名の偽装は容易

SMTPで扱う電子メールは、「ヘッダ」と「ボディ」で構成し、前者は送信元と宛先、題名、送信日時などの情報が含まれ、後者は本文や添付ファイルで構成する本体部分です。ヘッダの情報は実際の通信に使われることはなく、送信とサーバー間の転送で参照されるのは、「エンベロープ(封筒、覆いなどの意味)」と呼ぶ領域で指定されるデータです。

郵便では、封筒に宛先を書き、便箋にも冒頭で“○○様”と記す形が多いのですが、電子メールでは、封筒の情報がエンベロープ、便箋の宛名はヘッダに相当します。送信と転送を制御するのはエンベロープですが、一般ユーザーが通常の使い方をしている範囲では、この内容は見えません。一方、ヘッダの情報はメールソフト上に表記されるだけで、ここにはどのような情報も記載できます。エンベロープと照合する機能もありません。

SMTPの弱点はもう一つ、送信元のサーバーを認証する機能がないことです。例えば、大手ショッピングサイトを名乗るドメイン(メールサーバー)から発信されたメールも、それが正規であるか否かを確かめる仕組みはありません。

メールソフトに表示された送信元と題名は自己申告、送信ドメインの認証はしない。なりすましやフィッシングのような攻撃メールが根絶できないのは、このような仕組みに原因があるのです。

※ドメイン(Domain)/ドメイン名:インターネット上の住所に相当し文字列で表記。「www.test.co.jp」では、test.co.jpの部分がドメイン名。

守る側の打ち手は限られる中で

インターネットと電子メールが一般社会に浸透してからほぼ20年。この期間は迷惑メールとの戦いの歴史だったとも言えるでしょう。一方的な広告など“一時の迷惑”で済むメールが多いとしても、特にここ2~3年は、大手企業を騙ってユーザ情報を入力させるフィッシングのような、実害に直結する攻撃メールが多発している現実は軽視できません。

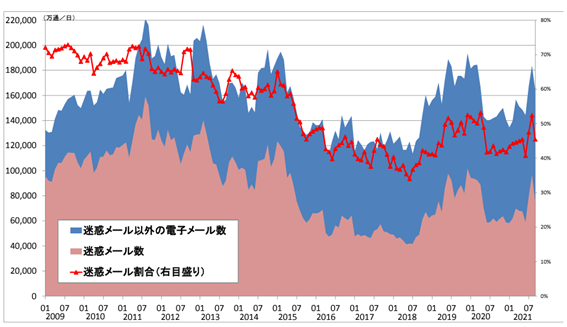

国内ISPにおける迷惑メールの数・割合の推移

出典:総務省 「電気通信事業者10社の全受信メール数と迷惑メール数の割合(2021年7月時点)」

もちろん、各国のインターネットに関係する省庁や業界団体、標準化組織、調査機関、セキュリティ企業は、知見を持ち寄って攻撃メール対策に取り組んできました。その中から、以下の項ではSMTPを補強する方法をいくつか採り上げてみます。

認証の弱点をカバー

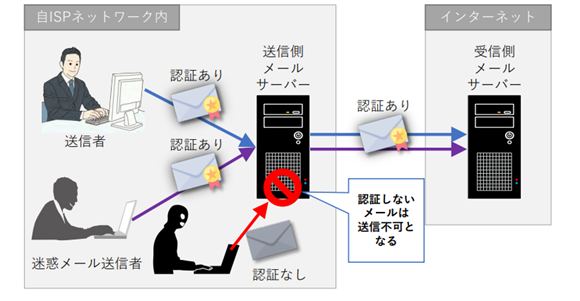

“SMTP+認証”の視点では、メールの送信時にメールサーバーを運用するISP(プロバイダー)や企業の側で、利用者を認証する方式は整備されています。一般的に使われているのは「SMTP-AUTH」というプロトコルで、ユーザー端末からISPなどのサーバーに接続する際に、アカウントに対するパスワードを入力して認証を行うものです。

SMTP-AUTHを用いた認証

出典:「迷惑メール白書 2021」(迷惑メール対策推進協議会)

SMTP-AUTHの守備範囲は、ユーザーとISPなどのサーバー間における認証で、送信元の偽装を検出する機能はありません。ここをカバーするには、送信元が名乗るドメイン名の正当性を受信側が確認できる「送信ドメイン認証」が有効です。

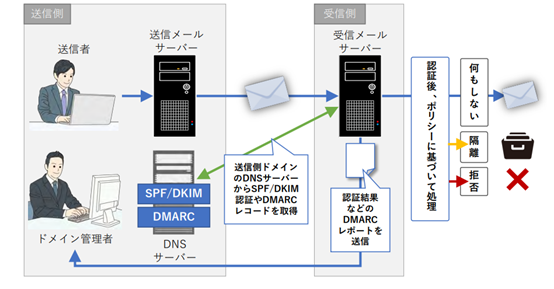

代表的な方式として、送信側のメールサーバーのIPアドレスを元に真偽を調べる「SPF(Sender Policy Framework)」、送信側で電子署名を生成してメールに添付し、受信時に署名を検証する「DKIM(Domain Keys Identified Mail)」の導入も進んでいます。

より新しい方式の「DMARC(Domain-Based Message Authentication Reporting & Conformance)」は、SMTPとDKIMをベースに安全性を強化するプロトコルです。SPFとDKIMを併用し、加えてヘッダの内容も検証。既存の2種類の方式では、送信元サーバーの正当性は確認しますが、エンベロープとヘッダの照合まではできません。DMARCはこの部分も精査し、さらに認証に失敗したメールの処理方法の指定などの機能を強化した方式です。

送信ドメイン認証の運用イメージ

出典:「迷惑メール白書 2021」(迷惑メール対策推進協議会)

それでも迷惑メールが根絶できない理由は?

SPFとDKIM、そしてDMARCのような技術があれば、迷惑メールは大幅に減少するはずです。しかし、依然としてインターネットを流れるメールの半数程度は迷惑メールで、フィッシングや詐欺メールによる被害が多発している状況に大きな変化はありません。景色が変わるほどの進展がない理由は、前半で触れた互換性の話に戻るのですが、メールは確実な送受信、安定稼動を優先しなければならないからです。

メールの最大の利点は、SMTPのルールに沿ったフォーマットなら、誰とでもメッセージの交換ができることです。郵便も「万国郵便条約」などの国際的な規約があり、こうした取り決めに準じた運用をしている国や地域では、災害や政変のような事情がない限り、届かないことはレアケースでしょう。ルールが統一されている一方、ある地域で信頼性を高めるため付加機能を加えたとしても、それを他のエリアに強要することはできません。

電子メールも同様で、一般企業やISPがユーザー認証と送信ドメイン認証を導入しても、メールの転送経路にあるすべてのサーバーが対応することは現実的に困難なのです。もちろん、エンベロープとヘッダの分離や転送ルートの決め方など、SMTPの基本仕様を変更してしまったら、互換性は損なわれ電子メールのしくみは機能しなくなってしまいます。

ドメイン認証に非対応のメールはブロック?

送信ドメイン認証の技術があまり浸透しない理由として、運用負荷と認知不足も挙げられます。運用面では、例えば、電子署名を使うDKIMは、メールサーバーにその機能を追加する作業が生じます。DMARCもプロトコルの実装に加えて、不審なメールを受けたときの対応を決めるなど、運用には一定のスキルが求められます。

2021年にある企業が国内の一部上場企業を抽出して調査した結果、DMARCの導入率は約25%。4社のうち3社は送信ドメインのなりすましに対し、十分な対策が取られていないことが分かりました(グローバルの企業調査では50%以上が対応)。国内の省庁も企業における普及率と大きな差はないとされています。

送信ドメイン認証の認知度も低いと言わざるを得ません。この角度から調査した公開情報はまだ出ていないようですが、周囲のシステム部門、ネットワーク関係者の反応を総合すると、メールサーバーの運用に直接関わる人以外は、認知度はまだまだ低いという印象です。

確実な送受信を優先して運用してきた電子メールも、すでに社会インフラになっています。この先、数年から10年くらいのスパンで見ると、送信ドメイン認証に非対応のサーバーから送られたメールは受け付けない、という流れができていく可能性も否定できないでしょう。

一般企業が今できる施策は?

今回はSMTPを補強する認証技術にフォーカスしましたが、電子メールの安全な運用には、メールサーバーの“踏み台送信”への対策や、ユーザー端末からサーバーへの送信時の情報の扱いなど、いろいろな角度から点検を続ける必要があります。

一般企業ができる対策としては、迷惑メール対策サービスや機器の導入を検討すること、そしてエンドユーザーの目線では、送信元をよく確認する、初めての相手からのメールはすぐに添付ファイルを開いたり、リンクをクリックしたりしないなど、基本の見直しと実践に行き着きます。

電子メールに限らず、サイバー攻撃の多くは基本の実践とその繰り返しでブロックできています。最新のメールセキュリティツールの導入と運用、そして継続的な教育・啓発は有効ですから、着実に実践していきたいものです。