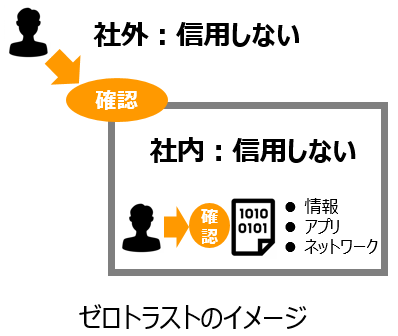

信用せずに常に確認

ゼロトラスト(zero-trust)とは文字通り、すべてを信用せず常に確認するセキュリティモデルです。

ゼロトラストモデルでは、企業内LANにつながっているPCや各種情報機器、構内で使われるスマートフォンなどのモバイル端末であっても、安全とは判断しません。社内ネットワークへのアクセス時、サーバーやデータベースなどの利用に際しては、すべてのユーザー、すべてのデバイスに対して、その都度、確認・検査します。

ゼロトラストは、2010年に米国の調査会社 フォレスターリサーチ社が提唱したコンセプトですが、企業ネットワークの形態の変化に伴って、特にここ1~2年で大きな注目を集めるようになってきました。それでは、ネットワークの変遷と新しいモデルであるゼロトラストの実現方法、課題、そして今後の展開について見ていきましょう。

トリガーはクラウドシフト

従来の企業ネットワークは、社内に設置したサーバーのリソースを、PCやモバイル端末から利用する形がメインでしたが、2010年代に入った頃からは、アプリケーションやストレージをクラウドに配置し、クラウド上のリソースを使う形に移行していきます。メールやグループウェアをはじめ、生産管理、経理などの業務処理系もクラウドシフトが進んでいることは、みなさまも実感しておられると思います。

クラウドシフトと並行して、勤務の形態も少しずつ変わってきました。国内では「働き方改革」の流れもあって、多くの企業で自宅や外出先で仕事をするテレワークも推奨されるようになっています。

オンプレミス(自社構築)からクラウドへ、そしてワークスタイルの変化。セキュリティに対する考え方も、この流れに合わせたものに変えていかなければならなくなったのです。

限界が見えてきた「境界防御」

オンプレミスのネットワークでは、社内LANとオープンなネットワークの境界を定め、ガードする「境界防御」が軸になっていました。ファイアウォールなどで境界をしっかり守り、サーバーやデータベースを利用できるのは境界線の内側に限定。内部を信用して、外からのアクセスは原則的にブロックするというポリシーです。

一方、クラウドシフトとテレワークが進展した環境では、データとアプリケーションはクラウド側にあり、多くの社員は社外でも情報機器を利用します。つまり、守るべき対象の多くは境界の内側にはなく、「境界」という概念自体も希薄になってきました。

境界線が引けない環境では、個々のエンドポイント(PCやサーバーなど企業ネットワークの構成機器)をしっかりガードするしかありません。ゼロトラストモデルは、これを実現するための有効なアプローチとして、多くの企業が注目するようになったのです。

もう一つの要因は攻撃の先鋭化

ゼロトラストが重視されてきた背景として、「標的型攻撃」に代表される攻撃の先鋭化も挙げられます。

この攻撃の典型的な手口は、狙った企業と業界の事情を調べ上げ、ウイルス入りのメールを送りつけること。採用希望者や業界関係者に成りすまし、通常のメールをやり取りして警戒心を解いた後、タイミングを計ってウイルスを添付して攻撃を仕掛けます。

攻撃者は多くの場合、ウイルスも亜種や新種を使います。プログラムの改編ツールも出回っていますから、企業にとっての未知のウイルスの生成は難しいことではありません。このような巧妙な攻撃に対しては、メールの開封率をゼロにする、ネットワークの入り口で100%防ぐことは困難という現実があります。

標的型攻撃の目的の多くは機密情報の搾取ですが、ウイルスが原因で乗っ取られたPCから社内LANへの侵入を許し、データが流出した事実に気づくまで、数日から数週間以上を要したケースも少なくありません。社内にあるデバイスに対する信用を前提とした運用では、被害が拡大する可能性が高まってしまうのです。

ゼロトラストへのアプローチ

2018年の後半あたりから、セキュリティ企業も「ゼロトラスト」やこれを類推させるキーワードを使って、プロモーションを展開するところが増えてきました。アプローチは各社によって少しずつ違いますが、ここではゼロトラストモデルの運用に必須とされる基本機能を見ておきましょう。

◇毎回の認証を実施

サーバーやストレージなどのリソースを使う際に、その都度認証する

◇詳細な権限設定

各リソースを必要とする人を限定し、必要な権限だけを与える

◇エンドポイントに対する認証の強化

認証基準の例:

社内ネットワークへの登録状況

デバイスの属性(端末ID、ユーザーID、IPアドレス、位置情報、通信記録など)

ウイルス感染の有無

アンチウイルスの実装と定義ファイルの更新状態 etc.

いくつかポイントを補足すると、まず「毎回の認証」はゼロトラストモデルのコアとなる要素です。社外、社内に関わらず、すべての人が、すべての場所で使う情報機器に対して、安全な利用を確保するための認証を行います。

「権限設定」では、リソースを利用できる範囲を最小限にします。例えば、経理の部署は、通常の業務範囲では、設計部門が運用するデータベースにアクセスする必要はありません。営業部は営業と総務部の共有サーバーまで、製造系のセクションからは、生産管理以外のシステムの利用は制限するといった設定をします。

「エンドポイントに対する認証の強化」は、企業ネットワークの運用形態によって変わりますが、主な要素として、アクセス時のIPアドレス、ログ(通信記録)の状態や、セキュリティソフトの実装などを検証します。退職などで抹消されたユーザーIDや、過去に漏えいしたIDが混入していたら、そのアクセスをブロックすることはもちろんです。

エンドポイントプロテクションは動的にコントロール

エンドポイントに対するセキュリティレベルは、動的なコントロールも必要です。例えば、1台のノートPCに対して、社内でサーバーのアプリケーションを利用するときはユーザーIDとパスワード、外出先からのアクセス時は、ID、パスワードに指紋認証を加えるなど、多要素認証によってセキュリティ強度を上げるような方法です。

いったんアクセスを許可したエンドポイントに対しても、継続的なパスを与えることはありません。ゼロトラストの原則である“毎回の認証”は必ず実行します。例えば、社内のサーバーを利用した後、外出先からアクセスしたWebサイトで、危険なプログラムを仕込まれるような可能性は消せないからです。

情報機器のコンディションは時間と共に変化します。世界中の脅威に関する情報を配信する「脅威インテリジェンス」のサービスから、新しいリスクに関するデータが管理システムに追加されることもあるでしょう。刻々と変わる環境で安全な運用を維持するには、“すべてのアクセスを信用しない”というポリシーを貫くことが有効なのです。

課題はコストと運用性

ゼロトラストモデルは、境界防御に比べセキュリティレベルは確実に向上します。その一方、このモデルを採り入れたネットワークは、システム構成と運用が複雑になります。認証を強化することで、ユーザーの操作性が低下することも否めません。フォレスターリサーチ社が提唱した当時、ゼロトラストの有用性は支持されましたが、採用する企業が少なかったのは、システム構築に伴うコストと運用の負担が大きかったからです。

しかし、これまで見たような環境の変化を背景に、近年は国内でも大きな流れになっており、採用する企業は増えていくと思われます。コストダウン、そして安全性と利便性の両立という課題に対しても、多くの企業が改善に向けた努力を重ねています。

ゼロトラストモデルの導入を検討する際は、製品やサービスの特性を見極め、みなさまの企業ネットワークの運用形態に最適なソリューションを選択するようにしましょう。