監査の視点からセキュリティ対策をチェック

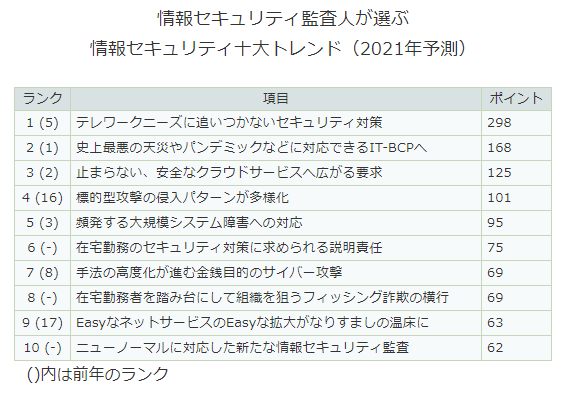

特定非営利活動法人 日本セキュリティ監査協会(JASA)は、協会の公認情報セキュリティ監査人資格認定制度によって認定を受けた監査人を対象にアンケートを実施し、毎年1月に「情報セキュリティ十大トレンド」を発表しています。

この時期には、情報セキュリティ関連の団体や企業も、その年の傾向を示すランキングを公開しますが、その多くはサイバー攻撃の危険度や検知される頻度から選出して注意勧告を出すものです。一方、JASAが提示するランクは、攻撃のトレンドを前提に企業が実践するセキュリティ対策の過不足を問うもので、独自の視点からの貴重なデータと言えます。

もう一つの特徴は、攻撃の手口や動向を主体とするランキングに比べ、そのときどきの社会情勢と企業、そして情報システムの動きをダイレクトに反映しやすいという点が挙げられます。それでは、一般の企業にとって参考になる分野と監査項目をピックアップしてみましょう。

コロナ禍と大規模災害、ニューノーマルへの対応

2020年は新型コロナウイルスの蔓延と大規模な災害の多発、そして証券取引システムの全面停止や電子決済サービスのダウン、鉄道の乗車券販売システムの停止など、社会インフラの障害も目立った年でした。

企業の情報システムは、多くの業界でテレワークが常態化し、モバイル端末を活用したビジネス環境の拡張、そしてクラウド利用がさらに加速した年と総括できるでしょう。「情報セキュリティ十大トレンド」もこうした動きを色濃く反映したものになっています。

出典:日本セキュリティ監査協会

十大トレンドの半数の5項目は、新型コロナウイルス感染対策と何らかの接点を持つものでした。

「1.テレワークニーズに追いつかないセキュリティ対策」

「2.史上最悪の天災やパンデミックなどに対応できるIT-BCPへ」

「6.在宅勤務のセキュリティ対策に求められる説明責任」

「8.在宅勤務者を踏み台にして組織を狙うフィッシング詐欺の横行」

「10.ニューノーマルに対応した新たな情報セキュリティ監査」

急ごしらえのテレワーク環境を検証

2020年は、働き方改革の推進もあってテレワークの実践は進みつつありましたが、コロナ禍によって十分な準備が整わないまま、急ごしらえでテレワーク環境の構築を余儀なくされた組織も多かったと思います。前掲の5項目から、まず一般企業のテレワークの課題と直結する1.と6.項、そして8.項に関する監査のポイントをいくつか挙げてみます。

「1.テレワークニーズに追いつかないセキュリティ対策」

・新設したテレワーク環境が既存のポリシー、社内ルールに違反する部分はないか

・VPN接続やクラウド利用などにおけるリスク分析が行なわれ必要な安全対策はとられているか

・テレワークを前提としたセキュリティ管理を行なう体制が整備できているか

「6.在宅勤務のセキュリティ対策に求められる説明責任」

・組織のセキュリティ部門が在宅勤務に関する基本方針を明示しているか

・在宅勤務に必要なIT環境、セキュリティに関する要求事項を周知しているか

・在宅勤務・リモート会議に適用できるツールと知識について研修は実施しているか

「8.在宅勤務者を踏み台にして組織を狙うフィッシング詐欺の横行」

・在宅勤務者に対し、フィッシングメールの防御策の研修は実施しているか

・システム部門からの連絡を装ったメールを検知し隔離する仕組みはあるか

・在宅勤務の端末からのインターネット接続もセキュリティを確保する仕組みはあるか

いくつか補足すると、1.は企業のセキュリティポリシーとテレワーク環境の安全対策の整合を問う内容です。新型コロナウイルス対策によるテレワーク推進で、VPNを新設・増刷した組織は多いのですが、利用時のルールが徹底されていないケースもあるようです。

テレワーク環境でも、VPNを介して企業のサーバーやインターネットに接続すれば、社内に装備したファイアウォールなどの機能は有効になり、一定レベルの安全は保たれます。しかし、特に朝夕の回線が混み合う時間帯は処理速度が低下するため、VPNを回避してしまうというリスクも報じられています。VPNを使わないと無防備に近い状態になりかねず、マルウェアが仕込まれたサイトへの接続や情報漏えいのリスクはなくなりません。

この分野の監査では、VPNやクラウドサービスの利用に関するルール遵守の徹底、ログイン時の認証の強度、自宅PCの安全対策、セキュリティ担当者が社内・社外のシステムに対し、セキュリティ保護のオペレーションを実施する機能の有無などが重点的にチェックされます。

セキュリティポリシーとルール周知の重要性は、6.と8.も同様です。6.では、安全対策を従業員に丸投げすることは禁物で、セキュリティ部門の責任者が基本方針を定め、安全対策の具体的な方法を示すこと。8.は、フィッシングに対する研修の実施をはじめ、フィッシングが誘発する異常なログイン動作の検知体制も監査対象に含まれます。

クラウドシフトを見据えたチェックポイント

ニューノーマルとテレワークの関連以外では、クラウド利用の進展とサイバー攻撃の先鋭化が、一般企業にとって特に留意すべき分野です。

「3.止まらない、安全なクラウドサービスへ拡がる要求」は、クラウドの安全性を問う内容です。政府もクラウドの活用を推奨し、サービスのセキュリティを評価する制度「ISMAP」を制定していますが、クラウドへの情報資産の蓄積は攻撃者から見ても狙いやすい標的になるため、十分な配慮が必要です。

出典:政府情報システムのためのセキュリティ評価制度(ISMAP)について

内閣官房・総務省・経済産業省

この分野における監査のポイントは、まず適切なサービスの選定と運用管理体制。例えば、選定時の基準として、サービス内容にあった適切な管理基準の制定と実装が行なわれているか、事故発生時の対応方針が明確か、提携事業者がある場合、データ管理の責任分界点が明確か否かなどの検証が求められます。

先鋭化・多様化するサイバー攻撃への対処

「4.標的型攻撃の侵入パターンが多様化」は、昨年の圏外(16位)から浮上しました。標的型攻撃は、IPA(情報処理推進機構)が毎年夏に発表する「情報セキュリティ10大脅威」でも、組織の部において5年連続で1位にランクされた懸案事項です。

従来の標的型攻撃は、メールの添付ファイルを起点にマルウェアに感染させる手口が多かったのですが、ここ1~2年はVPNや管理ソフトの脆弱性、海外拠点や子会社など、サプライチェーンの中でセキュリティ対策が弱い部分を突かれて侵入されるケースも目立っています。

企業や団体は、標的型攻撃に特化した研修などを通じて標的型攻撃メールへの耐性を高めると同時に、セキュリティ監査でチェック項目となる、以下のような機能・対策の強化が求められます。

・サプライチェーンのすべてのネットワークを監視し、不審な通信の発生時に検知・遮断

・クラウドサービスを含め、すべての管理者アカウントの異常な利用を検知

・アクティブディレクトリーやファイルサーバーなど、重要なシステムでの異常な動作を検知

・サーバー内へのリモートデスクトップ機能の利用を制限・管理

「7.手法の高度化が進む金銭目的のサイバー攻撃」も、先鋭化する攻撃を採り上げた項目です。

近年の攻撃は、標的型攻撃の手法とランサムウェアを組み合わせるなど、巧妙化してきました。ランサムウェアもデータを暗号化し解除の条件として身代金を要求するだけでなく、機密情報を公開すると脅すなど、その手口も複雑化しています。

こうした動きに対しては、サイバー攻撃の多様化・複雑化を前提とした対策が行なわれているか否かがチェックポイントになります。もう一つは、金銭目的の攻撃に対処する業務フローの有無、例えば、振込口座の変更依頼があった場合は、電話で確認する体制があるかが監査の対象になります。

最後に、今回は詳述しなかった項目の監査内容について、簡単に触れておきます。

---------------------------------------------------------------------

「2.史上最悪の天災やパンデミックなどに対応できるIT-BCPへ」

・大規模災害や感染症を想定したビジネスインパクトの分析ができる体制はあるか

・クラウド、IoT、テレワークなどによる業務プロセスのITへの依存度の変化が的確に把握されているか

「5.頻発する大規模システム障害への対応」

・システムの開発・保守におけるセキュリティ要求事項(ISO 27002)の実装と運用

・セキュリティインシデント管理、事業継続に関する管理策の実装と運用

「9.EasyなネットサービスのEasyな拡大がなりすましの温床に」

・スマートフォン決済などのサービス開発と運用における厳格な本人認証など

・クレジットカードやマイナンバー利用時の安全管理対策の強化

「10.ニューノーマルに対応した新たな情報セキュリティ監査」

・実社会でのセキュリティ監査が難しくなる状況で、リモートを用いた監査の実施

・中期では情報セキュリティ監査のデジタル化の推進

---------------------------------------------------------------------

※「十大トレンド」各項目の監査ポイントの詳細については、JASAのドキュメントも参照してください。

https://www.jasa.jp/wp-content/uploads/security_trend_top10_2021.pdf