企業社会に浸透したゼロトラスト

ここ1~2年、情報セキュリティの分野でクローズアップされてきたのが「ゼロトラスト」です。

2020年8月には、各国の調査機関やセキュリティ企業がその動向を注視する「NIST(米国国立標準技術研究所」が、ゼロトラストに関する文書「Special Publication 800-207」を公開。国内では2021年6月、IPA(情報処理推進機構)が「ゼロトラスト導入指南書」、金融庁でも「ゼロトラストの現状調査と事例分析に関する調査報告書」を公表しました。

こうした状況を見る限り、ゼロトラストは一過性のトレンドではなく、この先、企業の情報システムの形態が大きく変容しない限りは、すべての企業や団体にとって必須のセキュリティ対策であり続けることは確実と考えていいでしょう。

ゼロトラストとは、文字通り“信頼はゼロ”。

リアルの企業社会で言えば、社長であっても部門長であっても誰でも、オフィスへの入館時、情報機器の使用時、書類棚からファイルを取り出すときも、その都度、認証を求めるという考え方です。これを情報システムに適用したのがゼロトラストです。次は浸透した理由と実装方法のエッセンス、最近の動向を見ていきましょう。

起点は情報システムの再編

先ほど“企業の情報システムが大きく変わらない限り、ゼロトラストは必須のセキュリティ対策”と記しましたが、裏を返すと企業システムが刷新されたため、このメソッドが必要になったと言えます。

企業ネットワークが再編された要因は、クラウドシフトとワークスペースの拡がりです。

一昔前まではオンプレミスが主体でしたが、2010年代の中頃からクラウド化が進み、今はメールを中心としたコミュニケーションをはじめ、業務アプリ、ストレージなど、企業の情報資産の多くはクラウドに移行しています。

そして近年の働き方改革とテレワークの推進で、オフィスワーカーが仕事をする環境は、出張先、サテライトオフィス、自宅などに拡がりました。就業時間も平日9時~17時から、フレックスな体制に移行した職場も多いと思われます。

企業のセキュリティ対策も、変化に合わせたものにしていかなければなりません。オンプレミス主体の環境では、企業ネットワークの内部は安全、外は危険と定義し、社内LANとインターネットとの境界にファイアウォール(FW)などを置いて内部を守る「境界防御」という考え方が有効でした。

従来のセキュリティポリシーとゼロトラストネットワーク

一方、企業の情報資産がクラウド、そしてテレワークに従事するスタッフが使う情報機器に分散している環境では、境界という概念自体が希薄になっています。クラウド上の資産、ワーカー個々の単位で守らなければならず、FWなどのセキュリティツールだけでは、安全の確保が難しいことは自明でしょう。

VPNの限界が露呈

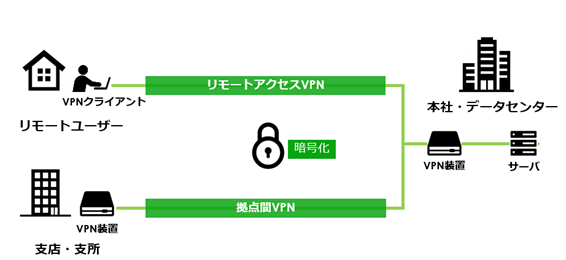

テレワークの安全を確保する方法として、VPNが広く使われています。社外で使うPCなどの情報機器を企業のLANとインターネットなどの回線で結び、伝送路を暗号化して安全を確保する技術です。大がかりなシステム改修は不要で、比較的安価に導入できるのですが、テレワーク人口の増加と共に限界が指摘されるようになってきました。

VPNの運用イメージ

まずは輻輳(ふくそう)の問題。利用者が増えると、特に朝夕の混雑時はなかなか接続できず、つながってもレスポンスが低下した状態です。これを回避したい社員は、ターミナル駅などに設置された無料Wi-Fiを経由して、クラウド上のサーバーなどにアクセスしてしまいます。VPNをスルーすると、企業がせっかく整備した安全対策は機能しません。

もう一つは、VPN機器のセキュリティリスク。ここ1~2年、VPNの機能を実装したネットワーク機器の脆弱性を突かれ、社内LANへの侵入を許した事件が何度か報告されました。“VPNから入った内部は安全”と見なす境界防御では、いったん侵入を許してしまうと、被害の横への拡散は簡単に防ぐことはできません。

そこでVPNに代わるソリューションとして注目されているのがゼロトラストです。

ゼロトラストへの多角的なアプローチ

ゼロトラストの考え方は、“すべてを信用しない”でしたが、企業の情報システムに実装する方法は一つではありません。いろいろな角度からのアプローチが提唱されています。

いくつか例を挙げると、まずエンドポイントセキュリティ。ネットワークの境界ではなく、社内のサーバーやPCなど、エンドポイントの単位でガードを固める手法です。要素技術・システムとして、脅威の侵入を防止するEPP(エンドポイント保護プラットフォーム)、万一の侵入時に検知するEDR(エンドポイントでの検知・対応)などがあり、これらのツールが機能することで、結果的に“通信先を無条件に信用しない”というゼロトラストの考え方が実装されることになります。

これに加えて、モバイルデバイスの動きを一元管理するMDM、エンドポイント機器のクラウド利用を監視するCASB(クラウドアクセスセキュリティ管理)、最近では認証やFWなどのセキュリティと、ネットワーク接続の機能を統合して、情報システム全体の安全な運用を担保するSASE(セキュアアクセス管理)も、ゼロトラストを実現する有効な手法として注目度が高まってきました。

新しい選択肢「ZTNA」も進展

ゼロトラストを実装する方法は多様化しています。EPP/EDRを基盤にしたエンドポイントセキュリティを重視するセキュリティ企業、情報資産のクラウドシフトに合わせて、個々の通信を制御できるCASBが必須とする事業者など、ベンダーの数だけアプローチがあると言っても過言ではありません。

この分野の進展は早く、各国の研究機関とセキュリティ企業も開発を強化しており、毎日のように新しい技術、ソリューションの発表があります。最近の傾向としては、中小規模の事業者への導入も視野に入れ、コストパフォーマンスに優れた手法も提案されるようになってきました。

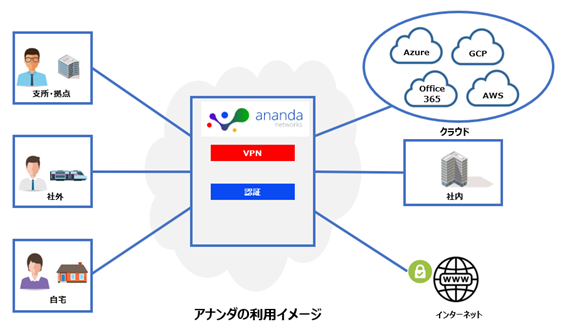

その一つがゼロトラストネットワークアクセス(ZTNA:Zero Trust Network Access)です。提供するベンダーによって内容は少しずつ異なりますが、基本的な特徴としてユーザー端末とサーバー間やユーザー端末とクラウドアプリケーション間などをエンド・トゥ・エンドで暗号化しセキュアな通信を行えるようにします。

技術面のコアはクラウド側の中継システムです。2地点間の通信は必ずZTNAを運用している事業者のシステムを経由。中継システムへのアクセス時に導入企業が定めるセキュリティポリシーに基づいたユーザー/デバイス認証が行われ、通信内容などは外部から見えないため攻撃に対する耐性は高まります。

ZTNAのシステム構成と運用イメージ 出典:Ananda Networks

もう一つのメリットは、専用回線、FW、VPN装置など、新たな設備投資が不要な点です。ゼロトラストに必要な基本機能は、すべてクラウド側にインプリメントされていますから、クラウド上の管理画面からエンド・トゥ・エンドの通信を行うユーザーやグループを指定しポリシーを設定するだけで、フレキシブルに安全な通信路の確保が可能です。

セキュアな通信を行うグループを設定する画面の例 出典:Ananda Networks

環境に合わせた選択と構築を

繰り返しますが、ゼロトラストはあくまでもコンセプト(考え方)で、システム構築の手法やツールではありません。後半では最近のトレンドとしてゼロトラストネットワーアクセスにウェートを置きましたが、これもゼロトラスト環境を構築するための要素の一つです。

企業や団体では、既存のセキュリティツールが稼動しています。ゼロトラストを適用する際は、役割分担と機能を補強する視点からの調整が必要で、新規に設計・構築するシステム以外では、段階的に取り組むことになると思われます。

ゼロトラストの基本的な考え方、そして提案されているソリューションや代表的なツールの特徴を概観した上で、それぞれの企業情報システムとの最適な組み合わせ、実装方法を検討してください。

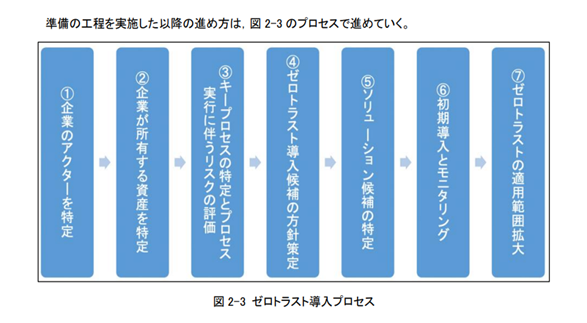

ゼロトラストの導入プロセスの例 出典:IPA(情報処理推進機構)