Blog

Blog

View

| 「Hiveランサムウェア」は壊滅したのか? ~最強の攻撃集団の実態から教訓を得る~ | |

|---|---|

| 作成日時 23/03/28 (16:26) | View 7545 |

FBIが攻撃のインフラを止める

2023年1月26日、米国司法省からランサムウェア攻撃グループの「Hive(ハイブ)」のサーバーとWebサイトなどのインフラを停止させたという発表がありました。Hiveは、1億ドル(約137億円)の身代金を1年半で窃取したとされ、サイバー犯罪史でも最強レベルとされていました。

この攻撃に対して、2022年11月にFBI(米連邦捜査局)とCISA(米国土安全保障省サイバーセキュリティ庁)など3組織が連名で、警戒を呼びかける声明を出していました。企業社会への警鐘と並行して、FBIは捜査令状を得て犯罪組織のネットワークに侵入し、半年から1年をかけてインフラの停止に成功。一先ずは、Hiveの勢いを止めたようです。

Hiveランサムウェアの停止を伝えるWebページ 出典:米国司法省

https://www.justice.gov/opa/pr/us-department-justice-disrupts-hive-ransomware-variant

※ランサムウェア

企業のネットワークに侵入してデータを暗号化し、解除する鍵データと引き換えに身代金(Ransom)を要求するサイバー攻撃

二重脅迫とRaaSは基本装備

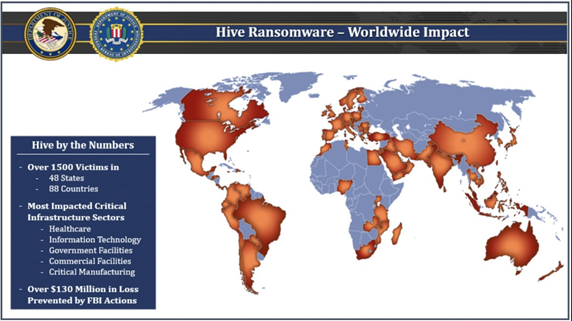

FBIなどの司法組織がグループの壊滅に動いた理由は、80を超える国や地域で1,500以上の組織を標的にしたHiveの強い攻撃力により、このままでは被害の拡大が確実視されたからです。

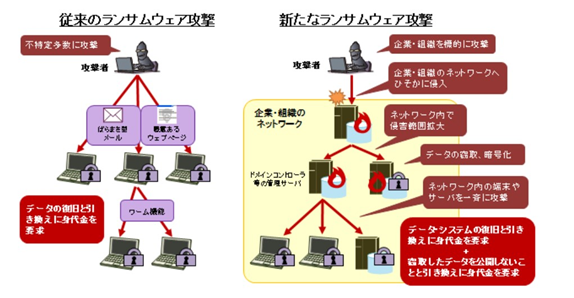

この攻撃の特徴を整理すると、まず「二重脅迫」と「RaaS(Ransomware as a Service)」が挙げられます。

二重脅迫型は暴露型とも呼ばれる手口で、暗号を解くための鍵と引き換えに身代金を要求するだけでなく、払わなければ機密情報を公開すると脅すタイプです。ランサムウェア対策として当初はデータのバックアップが有効でしたが、企業の意識が上がって対策が進むと攻撃の効果が薄れ、二重脅迫型が主流になりました。

二重脅迫型ランサムウェアの手口 出典:IPA(情報処理推進機構)

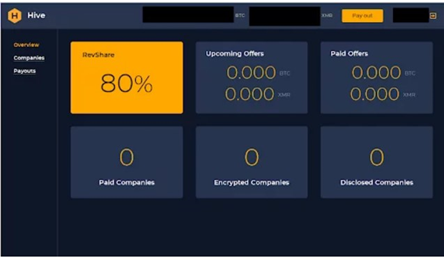

RaaSは、クラウド上のソフトウェアをサービスとして利用するSaaS(Software as a Service)のような形式で、攻撃に必要な機能を提供するプラットフォーム。企業ネットワークへの侵入や暗号化などは、闇サイトのダークウェブなどで募ったアフィリエイトと呼ぶ実行犯が担当し、運営側はマルウェア本体とデータの暴露に使うサーバーなどを用意します。ちなみにHiveのアフィリエイトの取り分は身代金の80%でした。

実際のところ、今となってはランサムウェア攻撃の多くは二重脅迫とRaaS型で、ここはHiveを象徴する部分ではありません。Hiveはこの二つを基本装備として、企業の防御を突破する力量を備えていたのです。

Hiveのアフィリエイトに提供される管理画面

身代金のレート、支払い状況などが確認できる 出典:日経BP社

標的に合わせて“TTP”を考慮

Hiveが他と一線を画すところは、まずマルチプラットフォーム対応です。Go言語と呼ぶプログラミング言語で作られたマルウェア本体は、WindowsとLinux、FreeBSD版などがあり、アフィリエイトは標的企業のシステムに合わせたタイプを入手できるようになっていました。

もう一つは、標的のシステムに侵入する能力の高さです。テレワークで多くの企業が導入したVPN(仮想的な専用回線)機器の脆弱性を突く、遠隔地のコンピュータの画面共有などの用途で使うRDPのパスワードを盗む、フィッシングメールなどの手口が確認されています。フィッシングは、標的型攻撃の手法も使ってSNSなどで標的との接点を探り、マルウェアを仕込んだサイトに誘導するような手口を使っていたと思われます。

Hiveの特徴を表すキーワードとして、ニュースサイトなどでTTP(Tactics、Techniques and Procedures:戦略、戦術、手順)がよく使われていました。例えば、侵入した後は、セキュリティソフトを無効化し、システムの仕様と処理の流れを解析した後に、暗号化と身代金を要求する手順を決めるなど、緻密な戦略と戦術、そして手順を考えて行動していた点も分かっています。

インフラを断ち切った後の展開は?

ここで主題に戻りますが、FBIなどの司法機関はHiveのネットワークに侵入し、攻撃インフラの停止に成功しました。ソフトウェアやツールを保存するサーバーとRaaSの運用に使うコミュニケーションサーバー、情報を暴露するリークサイトなどをテイクダウン。入手した暗号の解除に使う鍵データを脅されていた組織に提供し、1億3,000万ドルの身代金の支払いを防いだとされています。

その一方、今回の作戦では、犯罪グループの摘発には至っていません。米司法省では、引き続き捜査と追跡を続けるとしていますが、これだけ先鋭的、かつ大規模な活動を展開していた組織の一掃は容易ではないと考えた方がいいでしょう。

Hiveランサムウェアの活動が確認された地域 出典:FBIのTwitter

サイバー犯罪では、首謀者が摘発された後もグループの残党や分派が地域や標的を変えて復活してくるケースは珍しくありません。記憶に新しいところでは、“最も危険なマルウェア”とされた「Emotet(エモテット)」。2021年1月には、今回のHive摘発にも協力したユーロポール(欧州刑事警察機構)が、各国の機関と協力してEmotetのインフラを押収したと発表しました。ウクライナ警察は、グループのメンバーと見られる2人を逮捕しています。

しかし、Emotetはその後、活動を再開。特に2022年の秋頃からは、より巧妙化した攻撃メールやウイルス対策ソフトをかいくぐる新たなマルウェアが目立ち、日本国内でも再び深刻な脅威となっています。

Hiveランサムウェアに特効薬はない

Emotetと同様、Hiveも復活の可能性は高いでしょう。Hiveには、新しい技術や手法はほとんどありません。二重脅迫とRaaS、VPNやRDPからの侵入、脆弱性を突いた攻撃、標的型攻撃の応用、マルチプラットフォームのマルウェアなど、既存の技術とツールを組合せ、攻撃力を強化したのがHiveの実体です。

つまり、Hiveの本質は、攻撃に必要なリソースを組み合わせるスキルとRaaSを運営する実行力と統率力。これを備えた人材とチームさえ確保できれば、Hiveと同様の組織の再起動は難しくはないはずです。

多様なTTP(戦略、戦術、手順)を駆使するHiveには、特効薬がありません。一般的なセキュリティ対策の実践につきます。脆弱性の管理、認証の強化、メールセキュリティの強化、侵入検知、そして近年、効果が期待されているダークウェブを含めた脅威情報のモニター。Hiveに対しても、基本的な手法の組合せと繰り返しで対峙していく以外にありません。

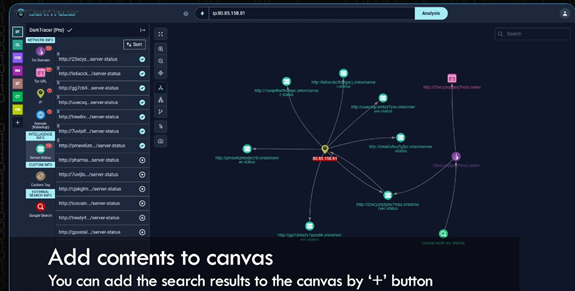

ダークウェブの情報もモニターする「DarkTracer」

継続的なダメージを与えるランサムウェア

ランサムウェアは、マネタイズ(収益化)しやすい手口である点は、攻撃側も学習していますから、すべて無くなるということはないでしょう。

一度被害を受けると、Webサイトやサービスを含む業務が停止し、システム修復と再発防止、コンサルティングなどで多額の費用が発生します。消費者と取引先に対する信頼回復には時間がかかり、その後の事業へのダメージは軽視できません。ランサムウェアによるデータの侵害と流出によって、継続的なダメージを受けてしまうのです。

皆さまの企業でも、ランサムウェアによる被害を他人事と思わずにセキュリティ対策の基本を実践するようにお願いします。