起源は内線電話網

働き方改革やコロナ禍によるテレワークの進展で、「VPN」が急速に多くの企業に拡がりました。世の中に定着する技術やシステムの多くは、ユニークな発想、異質の技術の組み合せ、拡張性といった要素を備えていますが、VPNも例外ではありません。

VPN(Virtual Private Network)は、仮想専用線、仮想私設網などと訳されますが、一般的な定義は、“電話網やインターネットなどの公共の通信網を専用回線のように使って、物理的に離れたコンピュータとネットワーク、ネットワークとネットワークをつなぐ技術”とされています。

公衆回線を専用線のように使う発想自体は昔からあり、かつてのVPNは数桁の内線番号をプッシュするだけで、企業の構内だけでなく、全国の支社・支店を呼び出すことができるサービスを示していました。もちろん、公共の通信網の上に設定した私設回線では、内線通話が混信したり、通話内容が外部に漏れたりすることはありません。

これと同様の考え方で、インターネットや通信事業者が運用するデータ通信用のネットワークの上に、仮想的な私設通信網を設定しているのが現在のVPNです。

VPNを構成する3要素

VPNを実現するポイントは、以下の3点に集約できます。内線電話網もインターネット上のVPNも同様ですが、これらが実現できなければ安全で便利なネットワークの運用はできません。

・利用者に共用の通信網を意識させない

・通信の混信を防ぐ

・情報の盗み見を防ぐ

まず利用者に共用ネットワークの存在を意識させない方法ですが、社内メール(ここでは紙の文書)の運用に当てはめると分かりやすいと思います。例えば、東京の本社から札幌支社へ書類を送る際、本社の担当者は封筒に宛先を記載してメール室に託します。メール室では、東京~札幌間は郵便や宅配便などの手段を考えますが、担当者は輸送手段やそのルールを知る必要はありません。

あとの2要素、通信の混信と情報の漏えい防止に対しても、メール室がそれを担保します。指定先に確実に届けるための記述方法を定めた社内ルール、公共の輸送手段を使う際の取決めに従うように調整。封印の状態も確認しますから、封筒の中身が簡単に流出するようなことはありません。

バーチャルでは「VPNゲートウェイ」が機能

リアル世界のメール室に相当する機能を、バーチャルのネットワークで受け持つのが「VPNゲートウェイ(VPNルータ)」。利用者にインターネットなど共用のネットワークの存在を意識させずに、正確で安全な通信を実現するためのシステムです。

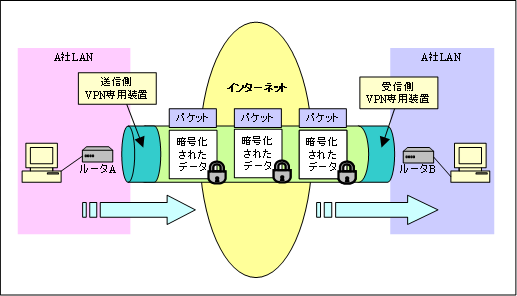

参考:LAN間をインターネットでつなぐVPNの運用イメージ

出典:IPA(情報処理推進機構)

VPNの利用者は、社内LANの内部にいる感覚でファイルサーバや業務アプリも利用できますが、実際の通信では共用ネットワークを経由しなければなりません。

インターネットの場合、社内ではプライベートIPアドレス(社内で割り振るIPアドレス)が使われますが、VPNゲートウェイでこれをオープンなインターネットで使われるグローバルIPアドレスに付け替える処理を行ないます(プライベートIPアドレスは削除するのではなく、一方のLANに届いた段階で生かします)。

インターネット通信では、宛先と送信元のIPアドレス、長さを示すデータなどの制御情報と、メールなどのデータ本体をパッケージにした「IPパケット」の単位でやり取りします。このIPパケットに対して、指定した宛先に届けるためのアドレス情報を先頭に付けた状態で送り出すというわけです。この処理を「カプセル化」と言います。

VPNの基盤技術はトンネリング

もう一つ、大事な仕事は情報の秘匿、「暗号化」です。カプセル化しただけでは、インターネットのような公共の通信網を経由する際、盗み見されるリスクがありますから、パケットを暗号化する処理が欠かせません。暗号化する範囲はVPNのサービス形態によって異なるケースもありますが、通常はIPパケットを丸ごと解読不能な状態にします。

IPパケットの制御情報には、宛先と送信元アドレスの他に、メールやWebなど利用するアプリケーションの種類を示すフィールドもあり、これらを傍受されると通信の目的やシステムの構成を推測できる可能性があるからです。

インターネットのような共用ネットワークを介した通信で、2地点間で情報をやり取りするための経路を設定するカプセル化、そしてデータの内容を秘匿する暗号化、この2つが機能した状態を「トンネリング」と言います。オープンな通信網の中に専用のトンネルを設定する手法で、これがVPNの基盤とも言えるテクノロジーです。

<トンネリングの概要>

「データ 宛先アドレス 送信元アドレス」

↓(暗号化) (トンネルのアドレス)

「データ 宛先アドレス 送信元アドレス」 + 「宛先アドレス 送信元アドレス」

設定区間はサイト間とリモートアクセス

VPNを設定する区間には以下の二つがあり、適用する技術は異なります。

・サイト間VPN 本社と支社間など企業の拠点同士を結ぶ

・リモートアクセスVPN PCなどの情報機器と拠点を結ぶ

サイト間のVPNで使われる技術はいくつかありますが、代表的な方式は「IPsec(security architecture for Internet Protocol)」です。IPsecは、IPパケットの暗号化と改ざんされたときの検出方法などを定めたプロトコル(通信方式)で、これらの機能を実装したVPNゲートウェイを設置するだけで、サイト間VPNが設定できます。

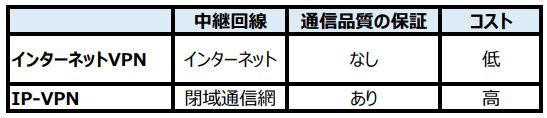

この方法は、比較的低コスト、短期間でVPNを運用できるのですがデメリットもあります。不特定多数が使うインターネットは“ベストエフォート”、努力はするが保証はしないネットワークですから、通信速度やパケットの損失率などの性能が安定しません。ビジネスで常用するには、不安な要素も残るでしょう。

そこで一定のパフォーマンスを維持するため、インターネットではなく、通信事業者のネットワークを使うやり方があり、これを「IP-VPN」といいます。中継回線にインターネットを使う方式が「インターネットVPN」で、ここまではインターネットVPNを前提に話を進めてきましたが、実際はサイト間VPNには2種類の方式があり、「IP-VPN」も多くの企業で利用されています。

ラベリングで制御するIP-VPN

IP-VPNの中継回線は、インターネットとは切り離した閉域通信網です。ネットワークには複数のユーザー企業の通信が相乗りしますが、通信事業者の制御が及ぶ範囲ですから、通信遅延が発生することは少なく、一定の性能は確保されます。

IP-VPNでは、通信品質を維持した上で、VPNに必要な3要素、共用の通信網を意識させない、混信の防止、情報漏えいの防止を保証した安全なネットワークを運用します。これを実現するのが“ラベリング”と呼ぶ技術で、簡単に言うとIPパケットの先頭にラベル(識別子)を付けて、ラベルの情報を元にスイッチングするやり方です。

東京本社~札幌支社間の通信では、本社から送信したIPパケットを通信事業者のゲートウェイで受信した後、ラベルを添付してクローズドの通信網を通し、指定された出口、札幌支社に届けます。通信事業者のネットワークでは、ラベルの情報で制御しIPアドレスは使わないため、アドレスがIP-VPNを利用する他社の通信と重複しても構いません(社内で割り振るプライベートアドレスは重複する可能性があります)。

このようにIP-VPNの内部では、ラベリングで複数企業の通信を論理的に分割するため(回線を分ける方法は物理的な分割)、セキュリティを保つことができるのです。

リモートアクセスVPNはセキュリティに配慮を

テレワークの浸透で一気に需要が増えたのが、リモートアクセスVPNです。企業の従業員が自宅や外出先から使うリモートアクセスでは、通信事業者の専用設備が必要なIP-VPNにはつなげませんから、接続環境は必然的にインターネットVPNになります。

安全な通信路を設定する方法は、大別するとWebブラウザでアクセスする「SSL-VPN」と、専用のクライアントソフトを使うやり方があり、前者はブラウザだけで接続できますが、ブラウザから操作できる作業に限定されます。専用ソフトは社内LANに接続するためのツールで、利用できる機能はソフトの種類と設定によって異なります。

リモートアクセスVPNの課題は、セキュリティの確保が難しい点です。サイト間VPNと違い、端末の管理はエンドユーザーに委ねられますから、メールや悪意あるサイトを介したマルウェアの混入と、これを起点にした社内LANへの侵入、VPNにアクセスするための認証情報の漏えいといったリスクには、十分に注意しなければなりません。

複数のツールを組み合わせた運用を

テレワークの需要が高まったビジネス環境では、VPNのニーズが減少することはないでしょう。その一方、利用シーンの拡大と共に、VPNが混み合って通信速度の低下や業務アプリの操作性の低下につながる問題や、リモートアクセスVPNでのセキュリティの確保は喫緊の課題になっています。

特にリモートVPNでのセキュリティ管理の難しさがあって、VPNだけでは安全なテレワーク環境を確保することは困難なため、多くの企業ではエンドポイントセキュリティ対策として、アンチウイルスやEDR(Endpoint Detection and Response)などを利用しています。