ガートナーが情報セキュリティに関する展望を発表

調査会社 ガートナーが発表するレポートは、各国のIT分野の業界団体とセキュリティ企業、ITと接点を持つ省庁などが注視しています。2021年12月末の時点で、情報セキュリティに関する最新の文書では、以下が公開されています。

「2021~2022年のサイバーセキュリティに関する展望のトップ8」

レポートの主旨は、2021年の情報セキュリティの分野を概観し、2022年も継続すると思われるサイバー攻撃の動向、そして一般企業・団体に必要なセキュリティ対策の方針と体制の整備についてまとめたものです。それでは、「展望 トップ8」の具体的な内容を見ていきましょう。

先鋭化した攻撃の継続と新たなリスクへの対処を

「展望 トップ8」の全体を概観するため、まずキーワードを抽出して短く表してみました。リストの後は各展望の原文(和訳文)を示し、その内容について補足していきます。

1.世界人口の75%の個人情報がプライバシー規制の対象に

2.セキュリティメッシュ・アーキテクチャーの有効性が顕在化

3.CASB、ゼロトラスト、FWaaSなどの導入企業はベンダー集約の傾向

4.60%の組織がビジネス上の契約でセキュリティリスクを重視

5.ランサムウェア被害に対する支払い、交渉への規制を強化

6.取締役会の40%は、専任のセキュリティ委員会を設置

7.CEOの70%は、組織的レジリエンスの文化が必須に

8.OTへの攻撃が物理的な人的被害を与える可能性

1.「2023年末までに、世界人口の75%の個人情報が、最新のプライバシー規制の対象となる」

2010年代の後半から、先進国における個人情報保護の体制は大きく変化しました。転機となったのは、EUが2016年に発行(2018年施行)したGDPR(一般データ保護規則)です。その後、ブラジルのLGPD、米カリフォルニア州のCCPAなどが制定され、国内では個人情報保護法が改正されています(2022年4月施行)。こうした動きはさらに拡がり、2023年末までには世界人口の75%の個人情報が規制対象になるとされています。

GDPRのシンボルマーク 出典:委員会Facebookページ

GDPRの基本的な理念は“個人情報は本人のもの”とするもので、各国・各地域の規制もこの考え方は概ね継承していますが、個人情報の定義や情報を利用する際のルールは異なります。企業はプライバシー管理業務の増加に向け、管理システムで自動化できる部分を増やすと同時に、それぞれの規制の管轄地域に合わせた調整が求められます。

2.「2024年までに、サイバーセキュリティ・メッシュ・アーキテクチャを導入する組織は、セキュリティ・インシデントによる財務への影響を平均で90%の低減させる」

「サイバーセキュリティ・メッシュ」とは、社内のサーバーやクラウド上に分散したアプリケーションとデータ、リモートワーク中のPC、IoTの関連機器など、すべての情報資産に対して、メッシュ状のセキュリティを機能させるためのシステムや技術です。

要素技術として、アクセスが発生する度に認証を課すゼロトラスト、ファイアウォール(FW)から内側を守る従来からの境界防御の手法ではなく、個々の情報機器の単位でガードを強化するエンドントセキュリティなどが挙げられます。「メッシュ」という言い方はしていなくとも、このような考え方に基づき、セキュリティの対象領域を拡げるシステム/サービスは普及が進んでおり、今後2年間でさらに加速すると思われます。

3.「2024年までに、企業の30%は、クラウド・デリバリ型セキュアWebゲートウェイ(SWG)、クラウド・アクセス・セキュリティ・ブローカ(CASB)、ゼロトラスト・ネットワーク・アクセス(ZTNA)、サービスとしてのファイアウォール(FWaaS)の各機能を、同じベンダーから採用する」

SWG、CASB、ZTNA、FWaaSは、ここ2~3年で普及が進んだセキュリティツールですが、いずれもクラウドサービスの利用を前提として、情報資産をガードするものです。

SWGの概要は、Webアクセスの安全確保に必要なURLフィルタリング、アンチウイルスなどの機能を搭載し、主にクラウド型で提供するサービス。CASBはクラウドサービスの利用状況の一元管理、ZTNAはゼロトラストの考え方で運用するネットワーク、そしてFWaaSは、より高度な次世代FWの機能をクラウドから提供するサービスです。

生い立ちと守備範囲はそれぞれ異なりますが、ソリューションとして提供するセキュリティ企業はその機能を年々拡張していることもあり、重なる部分も少なくありません。ユーザー企業の多くは、数十種類のセキュリティツールを運用しているとされ、管理の負担からベンダーを絞り込んで、ツールの集約と最適化を進めることになるでしょう。

4.「2025年までに、組織の60%は、サードパーティとの取引やビジネス契約における主要な決定要因として、サイバーセキュリティ・リスクを用いる」

大手メーカーなどを軸としたサプライチェーンに対する「サプライチェーン攻撃」が多発しています。大企業に比べ、セキュリティ対策が比較的手薄な中小の事業者を狙い、そこを足場にサプライチェーンを形成する企業のシステムへの不正侵入やマルウェアの送付を企てるような手口です。

このような背景もあって、セキュリティ対策が厳しく問われる点は企業の規模や系列を問いません。特にベンチャーキャピタリストなどの投資家は、セキュリティを重視する傾向が顕著です。買収/合併やベンダーとの契約時も、相手先企業に対してセキュリティプログラムのデータを求めるリクエストが増加していきます。

5.「2025年までに、ランサムウェアへの支払い、罰金、交渉の規制を目的とした法案を可決する国家の割合は、2021年の1%未満から30%に上昇する」

米国の医療施設が多額の身代金を支払い、わずか4日で電子カルテを復旧させた事例も報告されていました。人命がかかる組織ならずとも、支払いや交渉を行った企業は少なくないと思われます。身代金の支払いに、ほとんど規制がない暗号資産の市場が使われる場合、法的、倫理的な悪影響は避けられません。

もちろん、批判の対象は被害を受けた企業ではなく攻撃者に向けるべきですが、ランサムウェアが鎮静化する兆しは見えず、支払いと交渉を規制する法案の成立が加速しそうな現実は直視すべきです。企業の体制整備は不可欠で、この攻撃が内包するすべての懸念に対する考慮、判断ができる部門横断型のチームでの対応が求められます。

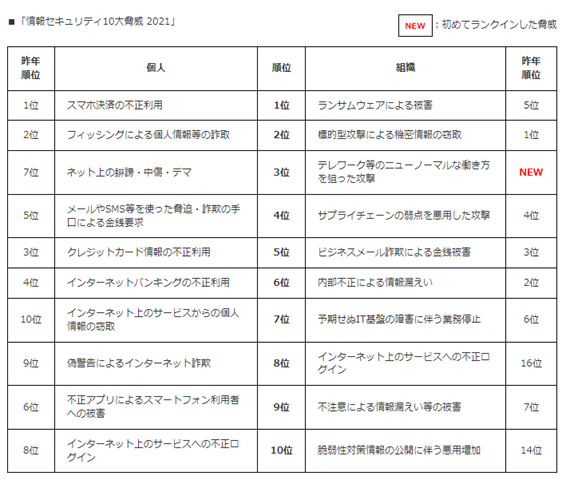

「情報セキュリティ10大脅威 2021」

ランサムウェアは組織部門のトップ 出典:IPA(情報処理推進機構)

6.「2025年までに、取締役会の40%は適格な取締役が監督するサイバーセキュリティ委員会を設置する」

セキュリティ対策は、コストではなく投資という認識が拡がってきましたが、この傾向はさらに顕在化していきます。具体的な動きとして、取締役会レベルのセキュリティ委員会の設置や、より厳格な監督とセキュリティレベルの精査などが挙げられます。

組織全体のセキュリティリスクの可視性は高まり、取締役会へ報告する際も、その安全対策の価値、現状のリスク、コストについて、より精緻な内容が求められるようになるでしょう。

7.「2025年までに、CEOの70%は、サイバー犯罪、異常気象、市民の不安、政情不安などによる、同時発生的な脅威を切り抜けるために、組織的レジリエンスの文化を必須とする」

企業とそれを率いるCEOにとっての脅威は、サイバー攻撃だけではありません。異常気象、政情不安、そしてそれらが同時に発生する脅威を乗り切るため、組織的なレジリエンス(回復力・適応力)の強化が求められます。

特にDX(Digital Transformation)によるビジネス領域の拡がりと複雑化が進む環境では、脅威の影響も広範囲に及ぶため、情報セキュリティの視点から、サイバーリスクの影響範囲の定義と、組織のレジリエンスを高める目的と行動内容の明確化が求められます。

8.「2025年までに、攻撃者はオペレーショナル・テクノロジ環境を武器にして、人的被害を与えられるようになる」

オペレーショナル・テクノロジ(OT)は、プラントや工場、ビルなどで稼動する各種機器を制御するシステムの運用・制御技術です。その生い立ちからOTの分野はクローズド、メーカー独自のハードウェアとソフトウェアで構成されていたため、セキュリティリスクは比較的低い状態が保たれていました。しかし、2010年代に入った頃からオープンシステムのITとの連動が進んで、両者はシームレスにつながり、情報システムと同等レベルのリスクに晒されるようになっています。

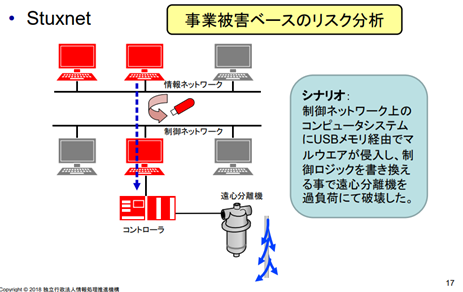

サイバー攻撃から物理的な設備が被害を受けるリスクを広く知らしめたのは、2010年にイランの核施設が大きな被害を受けたマルウェア「Stuxnet」ですが、それ以降も社会インフラや大企業のOTを標的にした攻撃は続き、欧米を中心に製造システムが停止するなどの実害がたびたび報告されています。

Stuxnetの攻撃プロセス

出典:IPA(情報処理推進機構)のセミナー資料

今のところ、人的な被害を生んだ大きなインシデントの報告は出ていないようですが、IoT、DXの推進もあってネットワーク化/シームレス化が進む環境では、リスクは高まっていると考えるべきでしょう。IT/OTを運用する組織は、適切な管理ができるチームの編制と配備が求められます。

「セキュリティ展望 トップ8」を安全対策に反映

「展望 トップ8」には、2021年から2022年にかけて顕在化、そして加速しそうな動きが集約されています。特に前半、1.プライバシー規制、2.サイバーセキュリティ・メッシュ、3.セキュリティツールの集約、4.事業契約におけるセキュリティリスクの重視、そして5.ランサムウェア対策の各項は、国内でも大多数の企業が直視しなければならない課題と言えるでしょう。

「展望 トップ8」を自社システムに反映させるには、まず自社の安全対策に対する現状分析が起点になります。各項目に提示された内容に基づき、情報システムとセキュリティツールのリスト化、そして補強すべきポイントの整理から始めましょう。