毎年1月になると、調査機関や関係省庁、情報セキュリティ企業から、その年に大きな脅威となり得るセキュリティリスクの予測が発表されます。情報セキュリティ企業から出た情報は、前回のコラムで採り上げましたが、今回は続編として、監査人から見たセキュリティリスクを採り上げてみます。

企業の情報セキュリティを検証する監査人は、ソリューションを提供するベンダーや企業のセキュリティ担当者とは別の角度から見ています。客観的な判断を下す監査人ならではの視点は、多くの企業に当てはまる共通課題も含まれているはずです。

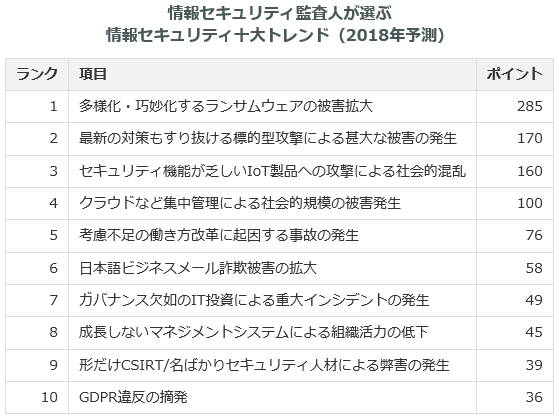

JASA(日本セキュリティ監査協会)では、2018年1月、情報セキュリティの監査人が選ぶ脅威のランキングを、「監査人の警鐘 – 2018年 情報セキュリティ10大トレンド」として発表しました。

出典:日本セキュリティ監査協会(JASA)

監査人から見えた“穴”は運用体制?

総体的にみると、上位は他のランキングでも挙げられている脅威ですが、下位では“働き方改革”の実践における環境変化や“ガバナンスの欠如”など、監査人の視野で見えた課題が抽出されていると言えそうです。まず、ランクを追いながらポイントを抽出してみましょう。

1~3位の「ランサムウェア」「標的型攻撃」「IoT」は、セキュリティ会社のランキングでも上位に入る項目で、特にランサムウェアと標的型攻撃は、このコラムでも何度か採り上げてきました。

4位の「クラウドなど集中管理による社会的規模の被害拡大」は、クラウド事業者の設定ミスなどが、システムが連動する他のクラウド事業者、そしてサービスを使う多くのユーザー企業に影響を与え、社会的な被害が拡大するという警鐘です。

クラウドのユーザー企業も注意喚起を

この発表では触れていませんが、クラウドを利用する企業も何らかの対策が求められそうです。従来、オンプレミスで運用していたメールやストレージ、在庫管理などの業務ソフトも、クラウドへの移行が加速してきました。

特に複数のクラウドを使う環境では、自社のセキュリティポリシーをそのまま適用するのが困難ですから、本来は禁止している個人のメールアドレスに業務書類を転送してしまう、許可していないサービスを利用してしまうといった心配は拭えません。ユーザー企業もクラウドサービスの運用管理の強化が求められます。

なお、最近は企業側の対策の一つとして、複数のクラウドサービスとの間にゲートウェイを設置し、企業ネットワークとクラウド間の通信を監視するCASB(Cloud Application Security Blocker)と呼ぶサービスも登場しています。

“働き方改革”には要注意

5位の「考慮不足の働き方改革に起因する事故の発生」は、“働き方改革”によるセキュリティリスクの増加に対する警鐘です。2018年は働き方改革が本格的に進む年ですが、改革を実践するための主要な手段が「テレワーク」です。

テレワークでは、PCやスマートフォンなどの情報機器を、自宅やサテライトオフィス、公共交通機関の中などで使うことになります。オフィスとは異なる環境ですから、境界防御型のセキュリティに加えて、リモート環境の対策も強化しなければなりません。

個人所有のデバイスを業務に使う、BYOD(Bring Your Own Device)の拡大も予想される一方、会社が許可していないクラウドサービスなどを勝手に使ってしまう、いわゆる“シャドーIT”も悩ましいところでしょう。

このような状況では、当然ですが既存のウィルス対策やパスワード管理だけでは不十分。平時でも、承認されていない機器の管理は安全対策の肝ですが、テレワークが拡がる環境では、今現在、社内ネットワークにアクセスしているデバイス、接続を依頼してきたデバイスを正確に把握する機能の重要性が増してきています。

対岸の火災ではない詐欺請求

6位は「日本語ビジネスメール詐欺被害の拡大」。2017年秋には日本の航空会社が詐欺に合い、3億8,000万円の被害が出た事件は、まだ記憶に新しいところです。

詐欺被害や情報漏えいは、知名度が低い企業の場合報じられないことも多いため、億単位はレアケースとしても、航空会社以外にも詐欺被害が出ている可能性は高いでしょう。詐欺メールは決して対岸の火災ではありません。

運用とマネジメントを見直す

7位から9位は、運用体制と企業のマネージメント(管理能力)を問う内容です。このあたりは特に、監査人の視野が反映されていると言っていいでしょう。

それぞれの要点を抽出すると、「7.ガバナンス欠如のIT投資による重大インシデントの発生」は、経営層と現場が一体化した実践が浸透していない結果、重大な事故が発生してしまう懸念です。

「8.成長しないマネジメントシステムによる組織活力の低下」は、「ISMS」や「プライバシーマーク」などの認証を受けた企業でも、インシデントが発生しているという事実。どんどん変化、先鋭化する攻撃に合わせ、対処していく体制の欠如に警鐘を鳴らしています。

「9.形だけCSIRT/名ばかりセキュリティ人材による被害の発生」も、企業全体の体制とセキュリティ意識を問う内容です。CSIRT(Computer Security Incident Response Team)は、企業内に設置するセキュリティ対策チームですが、組織しただけで十分に機能しておらず、情報漏えいなど深刻な事故に結びつくことが懸念されます。

「10.GDPR違反の摘発」は、2018年5月から施行予定のEUにおける個人情報に関する保護規定「GDPR(General Data Protection Regulation)」に関するもので、EU地域に活動領域がおよぶ日本企業に対応が要求されますが、遅れ気味と警告しています。

認証取得やシステム整備が完了した企業から漏えい事故が発生する理由は?

繰り返しになりますが、「監査人の警鐘 2018年 情報セキュリティ10大トレンド」の特徴が出ているのは、5位の“働き方改革”や、7位~9位のあたりで、いずれもシステムの運用体制、マネジメントを問う内容になっています。

どの項目も重要ですが、ここでは認証制度を受けた後も、情報漏えいが発生している点を指摘した「8.成長しないマネジメントシステムによる組織活力の低下」に、もう少し踏み込んでみましょう。

今回のランキングと解説には触れられていませんが、決済カードを扱う事業者を対象にした「PCI DSS(Payment Card Industry Data Security Standard)」という国際セキュリティ基準があります。とりわけ厳格な管理が要求される金融分野を対象にしていますから、400項目以上の要求事項があり、他の業種も参照すべき基準と評されています。

課題は機能と管理体制の維持にあり

PCI DSSは厳しい基準ですが、監査人から準拠の認証を得たとしても、安全が保証されたわけではありません。実際、「完全準拠」を果たしたカード加盟店、そしてセキュリティの“プロ中のプロ”とも言える、「決済代行事業者」からも、深刻な情報漏えいは起きています。

事故後は、被害の原因と影響の詳細を調査する「フォレンジック調査」や、監査担当者による検証も行われますが、要因として不正アクセスに対するチェック体制の不備、ソフトウェアの更新の遅れ、設定ミスなど運用管理の不備が指摘されています。ISMSなど他の認証制度にも言えますが、準拠自体が目的になってしまい、システムの機能と管理体制の維持が難しいという現実は、ランキングの解説欄でも指摘していました。

ノウハウを継承しやすいシステムの選択を

事の性質上、情報漏えいを起こした企業のシステムや運用ミスに関する詳細まで明らかになることは少ないのですが、操作性の課題は多いようです。例えば、「メール無害化」のシステムを導入していても、管理の煩雑さ、設定の難しさなどが要因で、特定の担当者以外にノウハウが継承されず、時間と共にガードが甘くなってしまうケースです。

最初に自社のニーズに合致した使いやすい機器やサービス、ノウハウを共有しやすいシステムを選択することが不可欠です。セキュリティシステムは導入して終わりではなく、新たなリスクへの対処、そしてテレワーク導入時のような環境の変化に対応できる柔軟性と、容易な操作性を持つサービスを選択することが重要です。

カギはマネジメント層の理解力

“監査人の警鐘”として挙げられた項目のうち、下位の“ガバナンス欠如”“成長しないマネジメントシステム”“名ばかりCSIRT”などに共通する要素は、これまで述べてきた「運用管理体制の維持」に加え、もう一つは「経営層の理解と実行」です。

認証制度に準拠した体制維持や、CSIRTを有効に機能させていくには、計画立案から実行、検証、調整を回す「PDCA」が欠かせません。システム運用に関わるセクションだけでなく、全社員の意識を高めるためのセキュリティ教育・再教育も必要になるでしょう。

PDCAや教育のフェーズになると、情報システムや総務部門だけではなく、全社的な取組み、「経営層の理解と実行」が不可欠です。

全社一体となるためのガイドライン

マネジメント層も一体化した体制を整えると言っても、実際に何から手を付けたらいいか迷うこともあるでしょう。参考になりそうな情報として、IPA(情報処理推進機構)が公開している「中小企業の情報セキュリティ対策ガイドライン」があります。「経営者編」「管理実践編」で構成され、経営層と実務担当者が成すべきミッションが分かりやすく整理されていますのでぜひ参考にしてみてください。

https://www.ipa.go.jp/security/keihatsu/sme/guideline/

これまでスパムメール対策やメール無害化、エンドポイントセキュリティといった実践的な対策を中心に採り上げてきましたが、今回はシステムの運用管理、マネジメント層も一体化した取り組み方に話を拡げてみました。

優れたシステムとその機能を生かす運用体制は情報セキュリティ対策の両輪です。自動車の運転でも、目の前と数十メートル先を交互に見ながら注意を払っていますが、セキュリティ対策でも、眼前にあるシステムの機能と、長期的なの運用管理の双方を視野に入れることが大切と言えそうです。