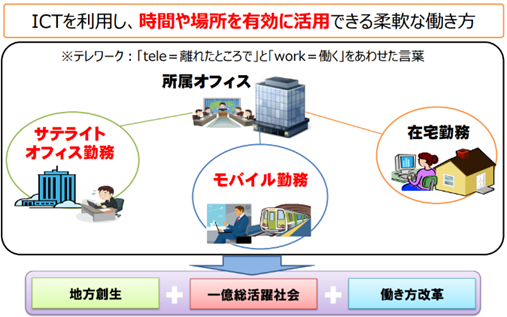

テレワークが拡大

オフィス以外の場所で仕事を進めるテレワーク(リモートワーク)のニーズが高まっています。

テレワークの歴史は意外に古く、一般のオフィスにPCやワープロなどの情報機器が浸透した1980年代の中頃には、都市部の通勤ラッシュの緩和とゆとりある生活の実現を目指して、関連省庁や通信事業者、情報機器メーカーなどが主体となって推進していました。

当時の情報システムでは、臨場感のあるコミュニケーションや大量のデータのやり取りが難しかったため、その多くは実験の域を出ませんでしたが、2000年代の中期には環境が整います。この頃になると、小規模のオフィスや一般家庭にもブロードバンド(広帯域)回線が入り、ノートPCや携帯電話などのモバイル機器も行き渡りました。

インターネット/イントラネットを基盤技術とする企業の情報システムも、この時期にフレームはほぼ完成し、このネットワーク環境でテレワークを実践する企業も徐々に増加。東京オリンピックの決定後、2017年からは政府主導の「テレワーク・デイズ」が五輪の開催期に合わせて毎年開催され、2020年は新型コロナウイルス対策もあって、一気に加速していることは、みなさまも実感されていることと思います。

出典:「テレワークの最新動向と総務省の政策展開」(総務省)

テレワークの利用が進むその一方、既存のセキュリティ対策と新しいネットワークの利用形態とのミスマッチが生じている部分もあり、便利さだけでなくそのリスクと対策について十分な注意が必要です。

社内ネットワークの一端として安全を確保

“セキュリティ対策と新しいネットワークのミスマッチ”と記した理由は、特に2010年代以降、情報システムの利用技術が大きく変化したからです。2010年代は、インターネット/イントラネットを基盤とした企業ネットワークに、クラウドとモバイル利用の拡大という大きな変化が起きた時期でしたが、セキュリティ対策がこの波に乗り切れない部分があるのです。このギャップは、そのままテレワークの課題になることは言うまでもありません。

まず既存の企業ネットワークのセキュリティ対策を簡単に復習しておきましょう。

ベースになっている考え方は「境界防御」。社内LANとインターネットの間に境界線を設定し、ファイアウォールやIPS(不正侵入防止システム)、WAF(Webアプリケーションファイアウォール)などのシステムを併用して、外部から侵入しようとする不正な通信やプログラムをブロックするという手法です。

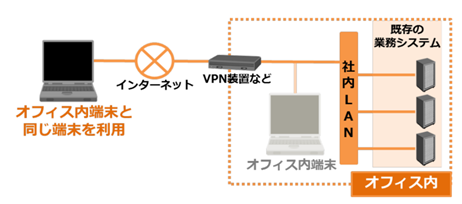

このネットワークをベースにテレワークを実践する場合、いくつか方法はありますが、今回は一般的な形として、多くの企業が採り入れてきた「VPN接続」を例に話を進めることにします。VPN(仮想専用線)とは、本社と支社・支店などの間を仮想的な専用回線で結び、暗号化などの手法を使ってセキュアなネットワークを構築するための技術です。

VPNを利用したテレワークのシステム構成の例

出典:「情報システム担当者のためのテレワーク導入手順書」(総務省)

テレワークに用いる端末にも、VPNにアクセスして安全な状態を保つための専用ソフトを搭載し、社内環境と同様のセキュリティを確保します。モバイル機器を外部に持ち出しても、社内LANとはケーブルでつながれているような状態と考えていいでしょう。

境界の喪失と新しいセキュリティリスク

テレワークでは、モバイル端末の紛失・盗難、不正利用による情報漏えいのリスクに加えて、VPNの回避という課題も生じています。VPNの環境では、社内のサーバーや社外のデータベース、Webサイトなどを使う際も、安全なVPN経由の通信に限定しますが、端末をVPNの環境に入れるには、例えば多要素認証のような厳格なユーザー認証を行う必要があります。

しかしVPNは地理的な条件や通信環境によって、利用に制約が生ずることもあるため、モバイル利用者は認証手続きをスルーして直接外部につないでしまうケースがあるのです

このような課題に加えて、2010年代以降は前述したクラウドとモバイルの日常化でネットワークの利用形態が変化し、新たなセキュリティリスクも生まれています。まず変化した部分ですが、企業のデータ資産は、社内のサーバーだけでなく、クラウド上で生成・共有されていること。多くの企業が導入している「Office365」などの業務アプリ、「Gmail」などのコミュニケーションツールは、ソフトウエア本体とデータはクラウド上です。

企業ネットワークの“内側は安全、外側は危険”という考え方は通じない局面が増え、「境界防御」だけに頼ったセキュリティ対策では守りきれなくなってきています。

無線インフラの充実もリスク要因

無線環境の充実と端末の高性能・多機能化も、新たなリスクの要因になっています。携帯電話網も4G以降は、通信速度・品質が向上し、スマートフォンやモバイルルーターなどのデバイスを使ったテレワークも一般化しました。無料で使える公衆無線LANのアクセスポイントも随所に設置され、オフィス街やターミナル駅などで高速の通信を使う環境は整っています。

しかし、利便性と安全性の並立は困難です。一般企業では、クラウドサービスの利用時は、社内LAN経由を原則にしているところが多いのですが、利便性とスピードを優先してしまい、情報漏えいのリスクがある公衆無線LANから直接つないでしまうケースも起きています。

また、私物のモバイル機器を無断で業務に使用したり、会社が正式に認めていないクラウドサービスを使ったりする、いわゆる“シャドーIT”の根絶も難しいようです。

当然ですが、社内LANを経由しない通信、会社が管理するデバイスを使わないクラウド利用には、企業が構築してきたセキュリティシステムの機能とノウハウが及びません。このような状況下でのテレワークの推進は、リスクが多いことは想像できると思います。

エンドポイントセキュリティの強化を

安全面での課題は残るとしても、クラウドとモバイルを重用する流れが止まることはないでしょう。シャドーITも頭ごなしに“ノー”と言うだけではなく、MDM(Mobile Device Management)などを利用するなどして安全を担保しつつ、業務効率をアップしている企業も少なからず存在します。

このような環境下で、多くの企業が重視しているコンセプトが「エンドポイントセキュリティ」。サーバーやPC、スマートフォンなど、企業システムを構成するエンドポイント機器の単位でガードする手法です。境界防御のアーキテクチャーは、情報機器が稼動する「場所」によって安全性を判定しますが、こちらは個々のデバイスの「状況」を見て判断するというものです。

エンドポイントセキュリティのソリューションとして、以下の2種類があります。

・「EPP(Endpoint Protection Platform」:悪性プログラムの侵入防止

・「EDR(Endpoint Detection and Response)」:侵入した脅威の検知と対応

簡単に言うと、EPPは侵入を防止するシステム、EDRが侵入した脅威の検知と対処をサポートするソリューションです。特にサイバー攻撃が先鋭化した近年は、EPPによって脅威を100%防ぐことは困難であるため、侵入後の対応を担うEDRの導入を検討する企業が増えています。

長期的視野でテレワーク環境を整備しよう

イントラネットとVPNをベースにしたテレワークでは、VPN接続を回避した端末がマルウェアの侵入を受け、認証情報を盗まれて社内LANにアクセスされてしまうと、サーバーや他のPCに感染が拡がってしまうリスクがあります。境界の内側は安全と見なすセキュリティ対策には限界があるため、最近は、すべてを検査する「ゼロトラストモデル」のネットワークセキュリティや、感染したとしても被害を最小限にとどめる対策であるEDRが注目されているのです。

新型コロナウイルス対策で、多くの企業がテレワークの導入を急いでいます。今回の新型コロナ対策、そして東京五輪や働き方改革という“追い風”がないとしても、人手不足の慢性化が懸念される日本では、いつでもどこでも働くことができるテレワークは一過性のブームではなく、働き手を確保する手段として、また、生産性を向上させるツールとしてその重要性は増していくはずです。

“境界防御からゼロトラスト、エンドポイントセキュリティ強化へ”。

短期間で一気にセキュリティ環境を整えることは難しいかもしれませんが、テレワークを利用するこの機会に、少しだけ立ち止まって、テレワークを不安なく使うことができるセキュリティ対策についても、再度検討されることをお勧めします。重要情報の漏えいが起きてしまってからでは遅いのですから。