ユーザーの眼を惑わす罠

情報システムを狙う攻撃者にとって、スマートフォンに代表されるモバイル機器は恰好のターゲットになっています。モバイル端末には、個人情報とコミュニケーションの履歴、金融系サービスを使うためのアカウントなど、換金しやすい情報が詰まっているからです。

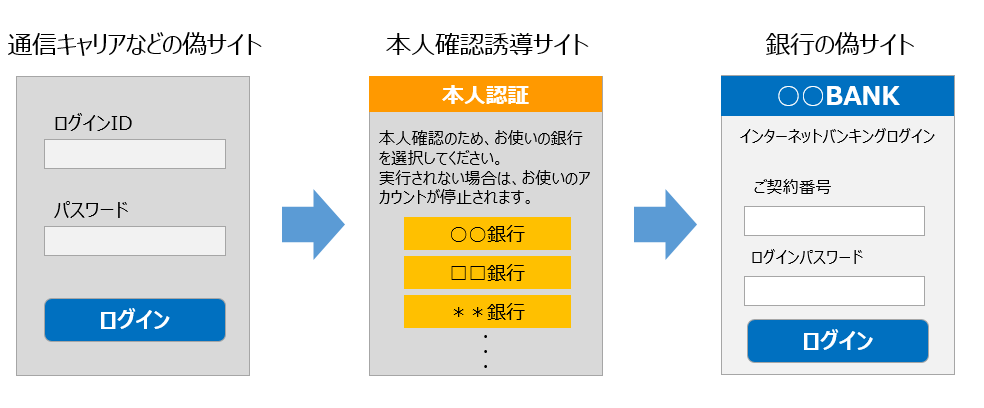

モバイルを標的にした新手の攻撃も頻出し、2019年末にも深刻な被害につながりかねない手口が報告されました。そのひとつは、2段階のステップでインターネットバンキングのアカウントを盗み取るフィッシング詐欺。まずNTTドコモや楽天などを装ったサイトにおびき寄せ、ここから偽の金融機関の選択画面を見せて、バンキングサービスの利用に必要な認証情報を盗み取ろうとする手口です※1。

「2段階フィッシング」の例

もう1つは「セクストーション」。“sex(性的な)”と“extortion(脅迫)”を組み合わせた造語で、プライベートな画像などを入手し、それをばらまくと脅して金銭の搾取を狙うものです。この犯行自体は以前からありましたが、まずSNSでコンタクトを取り、Apple製品のユーザーに対して「APP Store」以外のサイトから、巧みに不正アプリをインストールさせる手の込んだ手口が新たに見つかりました※2。

「セクストーション」のイメージ

出典:情報処理推進機構(IPA)のWebサイト

※1.フィッシング対策協議会が2019年12月、「多くの金融機関をかたるフィッシング」として発表

※2.情報処理推進機構(IPA)が2019年12月、「APP Store以外の配信アプリによるセクストーション被害を確認」として発表

攻撃の足場は数カ所に絞られる

フィッシングもセクストーションもそれ自体は、特に目新しい攻撃ではありません。攻撃者は既存の手法を用いていても、手続きをもう1つ追加したり、不正アプリを送り込む前に巧みな罠を仕掛けたりといったやり方で、ユーザーの眼を惑わせ、セキュリティの隙を突こうとしてきます。

“新手の攻撃”と形容されても、分解してみると攻撃の中心となっている手法は、それほど多くはありません。モバイルをターゲットにした攻撃は、“モバイルマルウェア”と総称されることが多いのですが、その多くは以下のジャンルに分類できるか、これらを軸に何らかの機能を付け加えたものと捉えていいでしょう。

・バンキング型マルウェア/バンキング型トロイの木馬

・リモートアクセスツール(RAT)

・モバイルランサムウェア

・モバイルアドウェア

これらの脅威に対しては、セキュリティ企業も解析を重ねており、リスク回避のための対策が提示されています。基本的な対策の前に、それぞれの攻撃の特徴を簡単に見ておきましょう。

バンキング型マルウェア/バンキング型トロイの木馬

金融サービスを狙った不正ソフトは特に数が多く、バンキング型マルウェア、あるいは他のソフトに隠れて潜入し、何らかの操作をキッカケに動き出すという特徴から、バンキング型トロイの木馬とも呼ばれます。

典型的な手口は、ユーザーがモバイルバンキングへのアクセスを開始すると偽造した画面をかぶせ、ID、パスワードを盗むというものです。もちろん、オーバーレイする画面は細工が施され、特に注意していない限り、なかなか気付くことはできません。

バンキング型マルウェアは、金融系のサービスに使われる2段階認証の認証コードを盗む手口も確認されています。例えば、SMS(Short Message Service)で送るワンタイムのコード(数桁の数字を使う場合が多い)、メールで通知されるワンタイムパスワードなどを傍受して攻撃者のサーバーに送り、正規利用者より先に送金などの操作を試みるものです。攻撃者は金融系サービスの事業者が使う2段階認証の手順をよく調べ、突破するソフトを作り込んでいるものと思われます。

危険度が高いRAT(Remote Access Tool/Remote Administration Tool)

RATはもともと攻撃目的で作られたものではなく、離れた場所にある情報機器の制御に使われるツールです。モバイル環境で悪用されるRATは、不正に組み込んだソフトを操作して端末に記録されたデータを盗み出します。不正に取得できる情報は、端末の仕様をはじめ、使われているアプリの種類、アドレス帳、通信履歴、サイトの閲覧履歴、GPSの位置情報などで、モバイル機器を通したユーザーの素性は、すべて見えてしまうと考えていいでしょう。

リモートでマイクをオンにして周辺の音声を拾ったり、カメラから静止画や動画を不正に取得したりすることも不可能ではありません。企業には顧客情報や技術情報、発表前の製品など、外部に出てはならない情報は至るところにありますから、企業にとってRATの侵入は、もっともリスクが高い脅威の1つと言えます。

ストーカーウェアのような使い方も知られています。配偶者や恋人が使っている端末にツールをこっそり仕込み、アドレス帳や通話履歴、位置情報などをモニターするものです。ただし、この種のツールは、保護者が子供を、企業が従業員を脅威から守るために監視するという目的で使われるケースもあり、(道義的な側面は置くとして)すべてが悪意・違法とは限りません。

モバイルランサムウェアはロック型

ランサムウェアは、ファイルを暗号化して復号化のためのキーと引き換えに身代金(ransom)を要求する攻撃です。モバイル端末は、暗号化のためのCPUのリソースやバッテリー、メモリ領域にも制限があるため、デスクトップPCやサーバーを狙う攻撃と違い、その多くは端末をロックして解除キーと引き換えに金銭を要求するものです。

日本語表示に対応したモバイルランサムウェアが初めて見つかったのは2016年で、その後はやや鎮静化していますが、断続的に新種や亜種が現れるため油断はできません。感染経路は、「Google Play」や「APP Store」のような公式のアプリストア以外からの不正ソフトの配信が多く、2019年後半にも攻撃されたユーザーのアドレス帳からSMSをばらまき、不正ソフトの配信先を拡散していく攻撃が確認されています。

アドウェアも実害は多い

アドウェアは、モバイルに対する脅威としては比較的古くからある攻撃で、強制的に広告を表示する他に、サイトのバナー広告を勝手にクリックさせる手口が知られています。クリック回数が報酬に結びつく事業者、そこに関与する攻撃者が、広告表示をリクエストするコマンドを何らかの方法で端末に送り込んできます。

バンキング型マルウェアやリモートアクセスツールに比べると、実害は少ないようにも思えますが、軽視はできません。ユーザーが意図しないクリック操作の繰り返しは、バッテリーやCPUのリソースを消費しますし、プログラムの組み立て方によっては、有料コンテンツの利用を承諾するボタンをクリックするような操作もできてしまうからです。

リスクの回避は2段構えで

モバイルを狙う脅威への対応は、モバイル特有のリスクの回避策とデスクトップコンピューティングにも共通する対策があります。まずモバイルのリスク回避から見ていきましょう。

◇モバイルのリスク回避策

・公式アプリストアの利用

・デバイス管理の徹底

・セキュリティソフト/モバイル管理システムの活用

モバイル特有のリスク回避策は、まず「Google Play」や「APP Store」のような公式のアプリストア以外からアプリをダウンロードしないことです。冒頭でも触れましたが、新たに確認されたセクストーションの被害は、SNSでコンタクトしてきた攻撃者が、「APP Store」以外のサイトから巧みに不正ソフトをインストールさせる手口が使われました。

「Google Play」や「APP Store」では、登録時に検査が行なわれるため、不正ソフトに対する一定の防御は働きます。特に「APP Store」以外でのアプリ配布を認めず、厳格な審査を行なうとされるiOSは、より安全性が高いと言えるでしょう。

Android OSの場合、過去に追加機能を「Google Play」以外のサイトから不正にインストールさせるソフトが登録されたこともありました。検査をすり抜ける可能性は、「APP Store」もゼロではありませんから(サイトの閲覧履歴を収集するソフトや広告料金を水増しする不正が見つかったこともあります)、セキュリティ関連のニュースサイトなどは時折チェックするようにしましょう。

デバイス管理の徹底は、紛失、盗難には十分注意すると同時に、生体認証が搭載されている機種では適切に使うこと。企業情報システムにアクセスするアプリや、金融系のサービスアプリの多くはロック機能が付いていますので、これも適切に利用しましょう。

個人ユーザーはモバイル向けのセキュリティソフト、管理する端末が多い企業や団体は、搭載するアプリや通信先の管理などができるモバイル管理システム(MDM:Mobile Device Management)の導入を検討してもいいでしょう。

◇デスクトップと共通の対策

・フィッシング対策

・OS、アプリのアップデート

・定期的な情報のチェック

デスクトップと共通する基本的な対策は、まずフィッシングメール対策の徹底です。特にPCに比べ画面が狭いモバイル端末は、メールアドレスやURLの精査が疎かになりがちですから、十分な注意が必要です。OSとアプリの更新も大切で、脆弱性が放置されたソフトを狙う攻撃が多発する現実は、モバイルでも変わりません。

最後は最新情報のチェック。今回採り上げた2段階フィッシングのような手口や、脆弱性を突く攻撃などは、セキュリティ企業や関連団体から随時、情報が発信されていますので、定期的な確認は怠らないようにしてください。