Blog

Blog

View

| 情報セキュリティ対策の要 「脆弱性」の実態を知る ~適切な見極めと、正しい対処を~ | |

|---|---|

| 作成日時 23/02/28 (09:40) | View 4796 |

脆弱性の発見は毎日毎時

情報セキュリティに関心がある方はもちろんですが、一般ユーザーのみなさんも情報セキュリティの「脆弱性」という言葉を耳にしたことはあるかと思います。個人情報の流出やWebサイトの改ざんなど、深刻なセキュリティ被害を伝えるニュースを読み進むと、その原因としてコンピュータシステムに存在した脆弱性に触れていることが多いはずです。

脆弱性は少し抽象的な表現ですが、総務省が開設している「国民のための情報セキュリティサイト」では、以下のように説明しています。

脆弱性(ぜいじゃくせい)とは、コンピュータのOSやソフトウェアにおいて、プログラムの不具合や設計上のミスが原因となって発生した情報セキュリティ上の欠陥のことを言います。脆弱性は、セキュリティホールとも呼ばれます。

つまり、脆弱性とはソフトウェアやシステムの弱点です。ですから、悪意のある攻撃者はこのセキュリティ上の弱点を探して攻撃を仕掛けてくるわけです。もしも、脆弱性を対策せずに放置すると、例えば、不正アクセスによってシステムに侵入され重要な情報が盗まれて流出したり、Webサイトを改ざんされたり、踏み台にされて攻撃者に悪用されるなど、様々なリスクが存在し続けます。

それでは、ここ最近の脆弱性発見状況を概観してみましょう。まず減少する兆候がまったく見られないこと、そして世界中で利用されている著名なシステムにも脆弱性が見つかり、深刻な被害が拡がっていることが知られています。

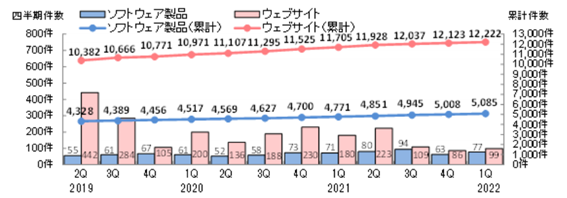

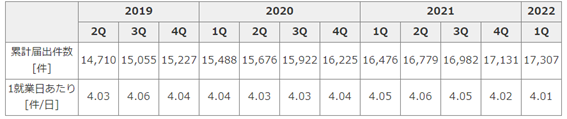

脆弱性の届出件数の四半期ごとの推移(上)と過去3年間の届出件数(下)

(出典:IPA(情報処理推進機構) 「ソフトウェア等の脆弱性関連情報に関する届出状況」)

過去3年間の統計を見ると、「ソフトウェア製品」「Webサイト」とも時期によって増減はありますが、四半期の単位では少ないときでも、二つの分野を合わせると70~90件程度は上がっています(1就業日あたりの平均は4件程度)。

甚大な被害を与えた脆弱性

もう一つの傾向は、影響が広範囲に及ぶ脆弱性の発見が多発していることです。ここ数年の間にも、多くの企業が利用するOS、Webサーバやデータベース用のソフト、そしてWebブラウザなどに相次いで脆弱性が発見されました。

いくつか例を挙げると、Webアプリケーションを開発するプラットフォームとして使われる「Apache Strut」に、2015年頃から相次いで脆弱性が見つかり、国内でも欠陥を突かれた複数の企業が不正侵入を受け、クレジットカード情報が漏えいするなどの被害を受けました。2015年にはWebブラウザ「Internet Explorer」にも、悪用されるとPCを乗っ取られる恐れがある脆弱性が見つかっています。

インターネットで安全な通信を行うための基盤技術として、ずっと使われてきた「SSL」にも2014年に致命的な欠陥が見つかり、業界団体などが使用を禁止する声明を出しました。最近では2019年に、「WinRAR」というデータの圧縮・復元に使うツールに、マルウェアが実行できてしまう脆弱性が見つかっています。この欠陥の深刻さは、「WinRAR」には世界中に数億人とされるユーザーがいる点と、19年以上も公にならなかったことです。

脆弱性が発生する要因は?

ここから先は、脆弱性ができる原因と減らない理由、そして対処方法を考えていきましょう。

脆弱性とは、「プログラム上の不具合や設計上のミスから生ずるセキュリティ上の欠陥」でしたが、正しく設計・構築されたシステムであっても想定外の使い方によって攻撃に利用できるセキュリティホールが発生してしまうなど、脆弱性を完全に無くすことは困難です。

システム設計時は、ユーザーがどのような使い方をするのかを想定し、何度もシミュレーションをしますが、ベテランのエンジニアを揃えたチームでも、あらゆるケースを設計に落とすことは容易ではありません。そしてもう一つ、無視できないのは故意による不正プログラムの混入です。大勢の人が開発と運用に加わるシステムでは、悪意による脆弱性の発生をゼロにすることも難しいでしょう。

脆弱性は無くならない

脆弱性の発生と発見は、今後も減ることはないと思われます。これまで見てきたように、ミスをゼロにはできないなど人間の能力の限界もありますが、攻撃者はシステム上の欠陥を探すというより、あらゆる方法を試しながら、ソフトウェアが動作する過程で生ずるわずかな“隙”を見つけ出そうとするからです。脆弱性は人為的なミスというより、攻撃者に発見されてしまう“抜け道”と考えた方がいいかもしれません。

コンピュータの性能が向上し、高性能の脆弱性検査ツールも入手しやすくなった点も挙げられます。前述したSSLやWinRARをはじめ、公開や製品化の後、長い時間を経てから脆弱性が発見されるケースも多いのですが、通常の利用方法では表面化しなかったようなリスクも、マシンとツールの充実で検証できる機会が増え、脆弱性の発見につながったものと考えられます。

このような状況を考えると、これまで安全と思われてきたシステムにも、新たに脆弱性が見つかる可能性はあるでしょう。

対処の基本は情報の見極めから

繰り返しになりますが、脆弱性を放置したことによる被害の可能性は、顧客情報や技術情報の漏えい、Webサイトの改ざん、マルウェアの混入、あるいは外部のサイトを攻撃するための踏み台にされるなど、ビジネスに大きなインパクトを与えるものばかりです。

企業として、セキュリティ担当者としてできることは、まず脆弱性が発見されている状況をキャッチしていくことです。例えば、IPAが運営する「重要なセキュリティ情報一覧」や「脆弱性対策情報データベース(JVN)」、Microsoft社が公開しているサイトなどで、定期的に情報をチェックするようにしましょう。

・「重要なセキュリティ情報一覧」

https://jvndb.jvn.jp/index.html

・「脆弱性対策情報データベース(JVN)」

https://www.ipa.go.jp/security/announce/alert.html

・「セキュリティ更新プログラムガイド」(Microsoft)

https://portal.msrc.microsoft.com/ja-jp/security-guidance

本質を見極め効率的な対処を

脆弱性が発見された際は、公開されている修正プログラムの適用など適切な対処を行い、システムの動作に影響が出ないように繰り返しテストを行う必要があります。毎日のように発見される脆弱性は、利用者が少ないなどの理由で注目されない案件も少なくないのですが、OSやWebサーバソフトのような重要なシステムで発見が相次ぐケースもあります。

脆弱性対策には相応の負荷がかかりますが、企業の負担を軽減するための手法も公開されています。多くの企業が活用しているツールに、「CVSS(共通脆弱性評価システム)」があります。CVSSは脆弱性の深刻度を、「発見された脆弱性が持つ危険度」、「評価する時点における危険度」、そして「企業のシステム環境に応じた危険度」の視点から評価するものです。

脆弱性は発表される段階で、ソフトウェアメーカーや業界団体などが、「緊急」「重要」「注意」などのランクを付けますが、これらは通常、“最悪の事態”を想定して決められます。ランクに従って、全ての「緊急」から順番に手を付けていくより、CVSSのような手法を参考に、自社の環境に応じた評価を加えて優先順位を付けると、効率的に対策を進めることができるでしょう。

そして情報システムのユーザーとしてできることは、セキュリティ対策の基本に立ち返ることです。OSやアプリケーションを最新の状態に保つ、サポートが終わっているソフトは使用しない、不審なメールの添付ファイルは開かない、URLをクリックしない、といった基本的な対策が何よりも効果を上げるはずです。