ランサムウェアを運ぶ「TrickBot」

2020年秋、Microsoft社を中心としたチームが「TrickBot(トリックボット)」を制圧したというニュースが伝えられました。TrickBotは、ランサムウェアを拡散する存在として、世界中のセキュリティ企業や研究機関が対峙してきたマルウェアです。特に新型コロナウイルスで逼迫する医療機関を狙った攻撃は、各地で深刻な被害を生んでいました。

TrickBotは、コンピュータに感染後司令塔であるC&Cサーバーからの命令によりにさまざまな攻撃を仕掛けるボット(Bot)の一種です。最初に発見されたのは2016年。当初はPCからオンラインバンキングの認証情報を盗むマルウェアでしたが、その後、スパムメール配信や感染後に他のマルウェアを取り込む機能を持つタイプも現れました。

ランサムウェアの拡散を特に重く見たMicrosoftは、セキュリティ企業や通信機器メーカーなどと国際チームを編制し(日本からもNTTが参加)、C&Cサーバーとボットの動きを徹底解析。サイバー犯罪を取り締まる法規制に加えて、同社が開発したコードが不正に使われているとして、著作権侵害を訴えたのです。

2018年11月~2020年10月のTrickBot被害分布(Microsoft資料)

サーバーが置かれるスペースを運営するクラウド事業者は、1企業からの要請があっても簡単にサービスを止めることはできません。しかし、著作権法を前面に出した法的措置が迅速な司法判断につながり、ランサムウェアを拡散しているTrickBotの活動は一先ず停止できたとされています。

ボットは標的によって姿を変える

今回のようなトピックがないと、大きく報じられることは少ないのですが、ボットはネットワーク社会に根付いてしまったやっかいな存在です。個人情報の流出、Webサイトの機能停止、チケットや限定商品の買い占めなど、よく耳にするサイバー被害の多くは、何らかの形でボットが関わっていると見ていいでしょう。

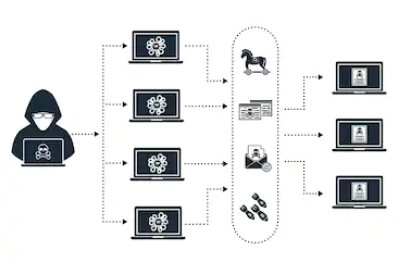

ボットの姿を捉えづらいのは、目的によって形を変え、いろいろな動きをしてくるからです。まずはボットの大まかな定義から確認しておきましょう。もともとの意味は、“あらかじめ定義されたタスクを実行するソフトウェアアプリケーション”。そしてボットに感染させたコンピュータで構成するネットワークを、“ボットネット(Botnet)”と言います。

ボットネットによる攻撃のイメージ

“タスクの自動実行とネットワーク環境”は、いろいろな使い道があります。悪事だけではありません。ボット=マルウェアの印象も強いのですが、インターネットでは多くの良性ボットも稼動しています。

・良性ボット

サイトを巡回し検索エンジンのランキングを作成

株価や商品価格などのデータ確認

著作権侵害のコンテンツを巡回監視、など。

・悪性ボット

DDoS攻撃(複数のマシンからデータを一斉に送り付け機能停止に追い込む攻撃)

脆弱性を持つシステムの検出

マルウェアの拡散

スパムメール配信、など。

良性のボットは、インターネットサービスの利便性と質の向上に必要な機能と言えますが、問題は悪性ボットの存在と、その大規模化、巧妙化です。例えば、TrickBotに感染したコンピュータの数は100万台のオーダー。もちろん、100万台が一斉に動くわけではありませんが、相当数の規模のマシンを操りDDoS攻撃やランサムウェアの拡散などの行動を起こすことができるのです。

調査機関によって異なりますが、Webサイトに着信する通信を分析すると、30~40%がボットで、小規模のサイトでは50%を超えるとされています。そしてそのうちの半数程度は悪性。悪性ボットを直接意識する機会は少ないとしても、円滑なサイト運営上、決して軽視することはできません。次に悪性ボットによる被害の実例を見ていきましょう。

初期アクセスの9割は悪性ボット

悪性ボットの被害でよく知られる事例として、チケットや限定商品の買占めが挙げられます。特定サイトでのオーダーなど、定型的な作業は人間よりはるかに早く処理できますから、サイトのオープンや販売開始時に合わせて、ボットネットからのオーダーが殺到。何年か前ですが、大手チケット販売サイトの初期アクセスのほぼ9割は、転売目的のボットという調査結果も報じられていました。

ボットからのオーダーに対しては、リトライが一定回数を超えると遮断する方法や、ゆがんだ文字や数字を入力させるツールもあり、一定の歯止めはかかっています。しかし、ボットをコントロールする攻撃側は、リトライ回数のしきい値を調べ、プログラムを調整してその下限でアクセスを繰り返します。変形した文字の読み取りも、画像解析のソフトを組み込んでしまえば対処はそれほど難しくないため、決定打にはなりません。

不正ログインと踏み台も多発

チケットの転売と並んで大きな被害が出ているのは、不正ログインによる情報の流出です。氏名とID、パスワードなどが売買されている闇サイトの“ダークWeb”で入手した情報を使って、ボットがECやクレジットカードの会員サイトなどでログインを試行。パスワードの使い回しも多いため相当数がヒットし、カードの不正利用などにつながってしまいます。

個人情報や売買の対象になるような機密情報がないサイトも、ボットと無縁ではありません。多発しているのがスパムメールの踏み台。脆弱性が残るサーバーをボットに検知され、そこから大量のフィッシングメールなどが配信される被害です。スパムの配信が止まらないと、プロバイダが設置したフィルターが検出し、乗っ取られたメールサーバーのドメインからの発信を制限することがあります。メールが使えなくなるだけでなく、風評被害も避けられないでしょう。

この他にも、競合他社がWebサイトに掲載した広告をボットにクリックさせて無駄なコストを発生させる行為、他社が時間とコストをかけて収集・編集している株価と予測値などのコンテンツをモニターし、無断転載を繰り返すような犯罪も散見されています。

巧妙化した攻撃手口

最近の傾向として、DDoSやスパム配信のような数に任せた力業だけでなく、手口が巧妙化している点が挙げられます。前半で採り上げたTrickBotは、有用なプログラムやデータに紛れて入り込むトロイの木馬型、かつソフトウェアの部品をダウンロードして自身の機能を更新していけるモジュールタイプです。

モジュール型は、サイト側の対策が進むと、それをかいくぐるようにプログラムを更新し、新たな攻撃を仕掛けることもできます。攻撃者が新しいコンポーネントを追加すると、まったく別のマルウェアのような動きをするケースも珍しくありません。

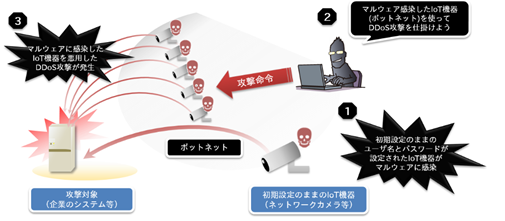

もう一つの留意事項は、IoTにもターゲットが拡がった点です。ネットワークカメラやセンサー、ストレージ、各種制御装置などは、十分なセキュリティ対策が施されたデバイスだけではありません。カメラやストレージが乗っ取られると、深刻な情報漏えいにもつながります。IoTのデバイスは、PCやスマートフォンと違い、日常的に操作する情報機器ではないため、発見が遅れて被害が拡がってしまうリスクも抱えています。

IoT機器をターゲットにするボットの動き 出典:情報資産推進機構(IPA)

ボットから身を守る

ボットの感染経路の多くは、メールの添付ファイル、フィッシングから誘導された改ざんサイト、サーバーやPCに残る脆弱性です。ボットはマルウェアの一種ですから、ガードする方法も一般的なセキュリティ対策と変わりません。

安全対策のポイントは多層的な防御です。OSやミドルウエアの脆弱性を探すボットに対しては、ファイアウォール、IDS/IPSなどで通信を遮断・モニターし、不審な動きを検知すること。万一の侵入時に備え、不審なプログラムの起動を検出し、動作を阻止するセキュリティツールも有効です。

個々のユーザーのレベルでは、OSとアプリケーション、セキュリティソフトのアップデートは怠らないこと。加えて、メールの添付ファイルはすぐには開かない、未知の送信元からのメールはフィッシングを疑う、業務の範囲から外れるサイトにはつながない、何らかの異常を感ずれば、すぐシステム部門に連絡するなど、企業のセキュリティポリシーで定められている行動を遵守すれば、ボットに感染するリスクは抑えられるはずです。