最大級の脅威はランサムウェアとニューノーマル

IPA(独立行政法人 情報処理推進機構)が毎年発表する「情報セキュリティ10大脅威」。2021年版は1月に公開されましたが、最新版で目を引くのは、ここ5年の間、組織部門の1位を占めてきた「標的型攻撃」に代わり、「ランサムウェア」が最大の脅威に格上げされたことでしょう(昨年5位)。

この他には「テレワーク等のニューノーマルな働き方を狙った攻撃」が3位にランクイン。世界に降りかかった最大級の脅威は、企業のセキュリティ対策にも深刻な影響を及ぼしています。「10大脅威 2021」から、今の社会と情報セキュリティの状況を色濃く反映したこの2点に着目し、上位にランクされた背景と対策を掘り下げてみました。

「情報セキュリティ10大脅威 2021」

出典:IPA(情報処理推進機構)

https://www.ipa.go.jp/security/vuln/10threats2021.htm

危険度を増したランサムウェア

ランサムウェアは、PCやサーバーなどのデータを暗号化し、復号化のためのキーと引き換えに身代金(ランサム)を要求するマルウェアです。2017年に発生したWannaCryによる大規模なランサムウェア攻撃によりランサムウェアが広く認知されました。その後、対策方法が広く知られたことで話題となることが少なくなっていましたが、最近、再び危険度を増している点に注意が必要です。

他のサイバー攻撃と同様、防御力を年々高めている企業のガードを破るため、ランサムウェアもその手口を磨いています。進化したところは、“ばら蒔き型から標的型へ”、“脅迫型から二重脅迫型へ”、という二つの要素に集約できると言っていいでしょう。

まず標的型ですが、当初は攻撃プログラムを添付したメールを機械的にばら蒔くやり方でしたが、特定組織を狙って社内ネットワークの内部に侵入する手口が目立つようになった点です。公開サーバーの脆弱性を突く、従業員に付与された認証情報を盗むなどの方法でネットワークに入り込み、重要と見たデータの暗号化を行なうものです。

二重脅迫型は、暗号化するだけでなく、搾取した情報の一部を“証拠”としてサーバー上に公開。身代金を払わなければ、すべてのデータを不特定多数の目に晒すと脅す手口です。“暴露型”とも呼ばれています。なお、暴露型はネットワークに侵入してデータを探索する作業を伴うため、その多くは標的型の要素も併せ持ちます。

従来型と新たなランサムウェアの相違

出典:IPA(情報処理推進機構)

https://www.ipa.go.jp/security/announce/2020-ransom.html

機密情報が公開されるリスクは高い

企業や団体にとっては、より重要な情報が探索される標的型も危険な存在ですが、改めて留意しておきたいのは暴露型の悪質さです。

暴露型のランサムウェアに感染が判明した時点で、機密情報は攻撃者の手に渡っています。身代金を払っても、攻撃者がデータを破棄するという保証はありません。米国の例ですが、「NetWalker」というランサムウェアを扱うグループは、企業から支払いがあったにも関わらず、搾取したデータを彼らのサーバーで公開しました。機密情報が不特定多数に公開されてしまえば、企業は業務継続に関わるほどの深刻なダメージを受けることになるでしょう。

身代金が支払われた後、再び公開すると脅す例も報告されています。従来型のランサムウェアは、(推奨はされないものの)身代金を払って復号化キーを入手してしまえば、何度も脅迫されることはありません。しかし、情報を握られている暴露型は、攻撃者グループの別の人物や分派が、再び行動を起こす可能性は高いと見なければならないのです。

ランサムウェアのほぼ半数は暴露型

2020年11月には、国内の大手ゲームメーカーが暴露型ランサムウェアの攻撃を受け、顧客と従業員の個人情報、そして取引先の情報も搾取されるなど、被害の深刻さが大きなニュースになりました。

その後も同種の攻撃が原因と見られる被害は何度も報告されており、暴露型は増加傾向にあります。内外の調査機関やセキュリティ企業の発表を総合すると、現状のランサムウェアの40%~50%は暴露型と見ていいでしょう。

攻撃者は信用できない、公開するという行為に対してはバックアップの効果もないとなれば、この攻撃を許した企業が当面できることは、関係機関への連絡、事後対策の協議などに限られてしまいます。いったん感染してしまえば、“打つ手はない”という状況にもなりかねないのです。

被害軽減のための対処を

繰り返しますが、暴露型のランサムウェアは、サイバー攻撃の中でも特にインシデント後の対処が難しい事案です。それならば、当然の話ではありますが、対策は感染回避の強化しかありません。メールの添付ファイルの扱いに注意する、不審なリンク先はクリックしない、システムの脆弱性は早急に塞ぐなど、基本的なマルウェア対策を平時から実行し、繰り返し注意喚起していくことです。

また、先鋭化した最近の攻撃は、ファイアウォールなどのガードだけでは、侵入の阻止が難しくなっているという現実も認識しなければなりません。万一の侵入に備えた対策、例えば、ランサムウェアの活動によるファイルの変化をリアルタイムで検知し、システムの毀損を防ぐようなマルウェア対策ソフトも、被害を最小限に食い止める上で有効に機能するはずです。

もう一つの課題はニューノーマルへの対応

「情報セキュリティ10大脅威 2021」で最大級とされた課題はもう一つ、3位にランクされた「テレワーク等のニューノーマルな働き方を狙った攻撃」です。

2018年の「働き方改革法案」成立、そして2020年の春以降、新型コロナウイルス感染症対でテレワークの導入が加速し、仕事をする環境は一気に拡がりました。ワークスペースの拡張は、攻撃者にとってはアタックサーフェス、攻撃対象の拡大に直結します。

自宅での私物PCやUSBメモリの利用、初めて使うVPNソフトの設定といった場面でで、システム部門のチェックが及ばない隙もできてしまうのです。特にトラブルが目立つのはVPNの運用です。朝夕の混み合う時間は通信速度が低下するため、VPNを回避して外部のサイトを直接利用していた結果、ノートPCがマルウェアに感染。出社日に社内ネットワークにつないだ際、LANに拡散した被害も伝えられています。

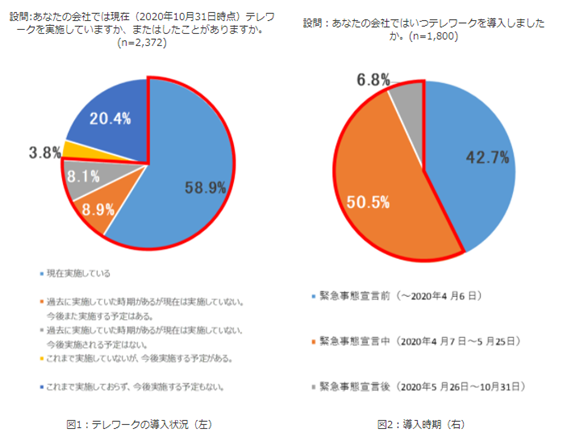

参考 テレワークの実施状況

出典:IPA(情報処理推進機構)

https://www.ipa.go.jp/security/fy2020/reports/scrm/index.html

日常業務で稼動しているVPNは止めにくいため、ネットワーク機器やソフトウェアに脆弱性が発見されても対応が遅れ気味になります。脆弱性を突かれて侵入を許したり、VPNの認証情報が盗まれたりすると、社内LANの内部で好き勝手な行動を許してしまうことになりかねません。

実践すべき対策は、テレワーク運用のセキュリティポリシーを見直すことです。脆弱性対策、私物のデバイスやVPN利用時のルール、社内LANにアクセスするためのパスワード管理など、いったん決めたポリシーの中にも危険を招くような隙はないか。そして基本が確実に実践されているかどうか、改めてチェックしてみましょう。

組織が置かれた環境に応じた施策を

最後に、上記の2項目以外で留意すべき事項について、いくつか補足しておきます。まず内部からの情報漏えいです。「10大脅威」では、6位の「内部不正による情報漏えい」(昨年2位)と、9位「不注意による情報漏えい等の被害」(同7位)。

内部不正やミスによる情報漏えいは、この種の調査・報告で上位にくることが多く、サイバー攻撃と同等の注意を払い続けなければなりません。東京商工リサーチが2021年1月に発表した「上場企業の個人情報漏えい・紛失事故調査」(2020)でも、「誤表示・誤送信」と「紛失・誤廃棄」を合わせた内部からの流出は、「ウイルス感染・不正アクセス」の49.5%に次ぐ44.5%に達しています。

個人情報が流出した原因

出典:東京商工リサーチ

https://www.tsr-net.co.jp/news/analysis/20210115_01.html

誤送信や誤表記に対しては、メールセキュリティを強化するサービスなどが抑止策として機能しますが、あらゆるセキュリティツールと同様、万能なものではありません。最終的には一人ひとりの注意力とモラルに行き着く課題ですから、流出事故が多いという現実の明示、そして注意喚起を繰り返し行なうことが大切です。

今回は、危険度を増しているランサムウェアとインシデントが多いテレワーク環境を中心に採り上げましたが、セキュリティ対策の優先順位は、企業・団体によって異なります。対策を見直す際は、業種や業態によるサイバー攻撃の状況、個々の組織における情報システムの仕様、セキュリティツールの稼動状況を加味し、それぞれの環境に応じた補強と継続的な教育を実施してください。